در لایهای از سیستم که حتی قبل از روشن شدن صفحه نمایش فعال میشود، اسکن UEFI یکی از قدرتمندترین ابزارهای دفاعی امروز است. این فناوری در محصولات ESET نه تنها بدافزارهای پیش از بوت را شناسایی میکند، بلکه با محافظت از فایروال پیشرفته، ترافیک شبکه را در سطح هاست کنترل کرده و لایهای عمیق از امنیت را برای سازمانها فراهم میآورد. نتیجه؟ کاهش چشمگیر خطر نفوذهای ماندگار که میتوانند پس از نصب مجدد سیستمعامل هم باقی بمانند. اگر به دنبال درک واقعی چگونگی تقویت زیرساختهای IT در برابر تهدیدات مدرن هستید، ادامه دهید تا جزئیات فنی، مکانیسمها و کاربردهای عملی را بررسی کنیم.

آنچه در این مطلب برنا مشاهده خواهید کرد:

تهدیدات پنهان فریمور

فریمور UEFI، جایگزین BIOS قدیمی، قلب تپنده هر دستگاه مدرن است. این رابط هنگام روشن شدن دستگاه، سختافزار را مقداردهی اولیه میکند، درایورها را بارگذاری کرده و کنترل را به بوتلودر میسپارد. اما همین لایه عمیق، هدف جذابی برای مهاجمان شده است. بدافزارهایی مثل bootkitها مستقیماً در چیپ فلش SPI یا پارتیشن EFI سیستم مینشینند و پس از هر ریستارت یا حتی فرمت کامل هارد، فعال میمانند.

تصور کنید لحظه ای که فنهای سیستم با صدای آرام شروع به چرخش میکنند؛ در همان ثانیههای اولیه، اگر کد مخرب در فریمور جاسازی شده باشد، کنترل کامل دستگاه را بدون هیچ نشانهای در سطح سیستمعامل به دست میگیرد. این تهدیدها نه تنها دادهها را سرقت میکنند، بلکه کل زنجیره اعتماد را میشکنند. طبق گزارشهای اکلیپسیم در سال ۲۰۲۵، بیش از ۲۰۰ هزار دستگاه Framework با کامپوننتهای UEFI آسیبپذیر مواجه بودند که امکان نصب bootkit را فراهم میکرد. همچنین، CVE-۲۰۲۴-۷۳۴۴ که توسط محققان ESET کشف شد، Secure Boot را در اکثر سیستمها دور میزند و راه را برای اجرای کدهای امضا نشده باز میکند.

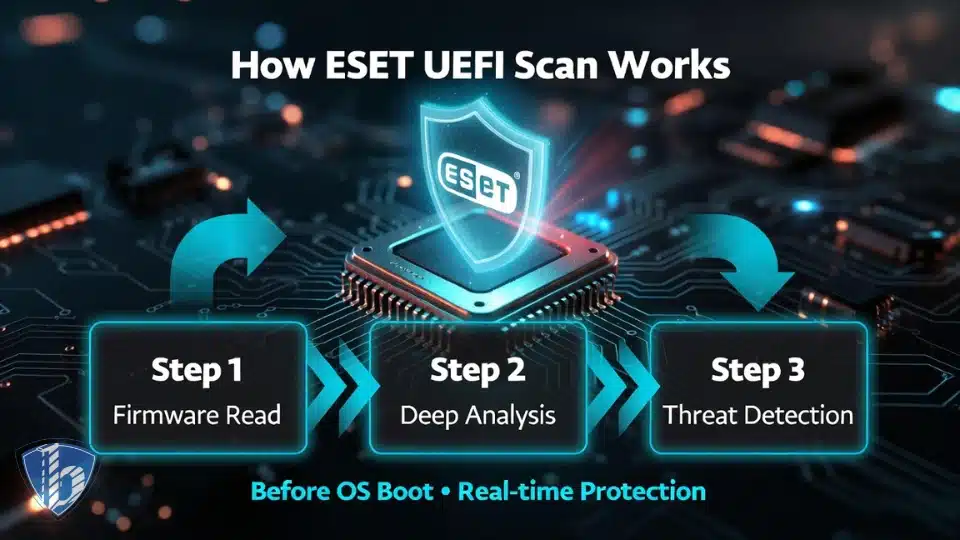

در محیطهای سازمانی، جایی که صدها یا هزاران endpoint وجود دارد، یک عفونت UEFI میتواند به سرعت به حرکت جانبی منجر شود و دسترسی به سرورهای حساس را فراهم کند. اسکن UEFI دقیقاً اینجا وارد عمل میشود و قبل از آنکه سیستمعامل بارگذاری شود، محتوای فریمور را بررسی میکند. این بررسی نه یک اسکن ساده، بلکه تحلیل عمیق با استفاده از موتور تشخیص چندلایه است که امضاها، رفتارهای مشکوک و حتی الگوهای ابری را در نظر میگیرد.

فناوری اسکن UEFI در محصولات ESET

ESET اولین شرکتی بود که در سال ۲۰۱۷ اسکنر UEFI را به صورت صنعتی معرفی کرد و از آن زمان، این ماژول بخشی جداییناپذیر از سیستم HIPS شده است. اسکنر به طور خودکار فعال است و در زمان استارتاپ یا اسکن سفارشی (با انتخاب گزینه Boot sectors/UEFI) اجرا میشود. این ماژول محتوای فریمور را از چیپ فلش مادربورد میخواند و آن را در دسترس موتور اصلی تشخیص قرار میدهد.

جزئیات فنی جالب است: UEFI در حافظه رم بارگذاری میشود و کد آن روی چیپ SPI لحیمشده ذخیره شده است. اسکنر ESET با رعایت کامل استانداردهای UEFI Forum، محیط پیش از بوت را بررسی کرده و مطابقت آن با مشخصات امن را تأیید میکند.

اگر مولفهای مشکوک پیدا شو، مثلاً تغییر در متغیرهای NVRAM یا فایلهای EFI غیرمجاز، بلافاصله هشدار میدهد. نکته کلیدی این است که به دلیل وابستگی تشخیص به سختافزار خاص، ESET معمولاً نمیتواند عفونت را به طور خودکار پاک کند؛ در عوض، کاربر را بهروزرسانی فریمور از سوی سازنده دستگاه هدایت میکند یا در موارد پیچیده، فلش مجدد SPI را پیشنهاد میدهد.این رویکرد باعث شده محصولات ESET مانند ESET Endpoint Security (نسخه ۸.۱ به بعد)، ESET Internet Security و ESET PROTECT در محیطهای سازمانی، لایهای بینظیر از حفاظت ارائه دهند. در تستهای مستقل، تشخیص bootkitهایی مانند BlackLotus، که در سال ۲۰۲۳ Secure Boot را دور زد و حتی روی ویندوز ۱۱ پچشده کار میکرد، با دقت بالا انجام شد.

BlackLotus با بهرهبرداری از آسیبپذیری Baton Drop (CVE-۲۰۲۲-۲۱۸۹۴) نصب میشد و قیمت فروش آن در فرومهای زیرزمینی حدود ۵۰۰۰ دلار بود. ESET نه تنها آن را شناسایی کرد، بلکه جزئیات فنی کامل را در گزارش WeLiveSecurity منتشر کرد.

اسکن UEFI در عمل، تأثیر ناچیزی روی عملکرد دارد چون فقط در زمان بوت یا اسکن دستی اجرا میشود. در سازمانی با ۵۰۰ دستگاه، این اسکنها میتوانند به صورت مرکزی از طریق کنسول ESET PROTECT مدیریت شوند و گزارشهای دقیق از هر endpoint ارائه دهند.

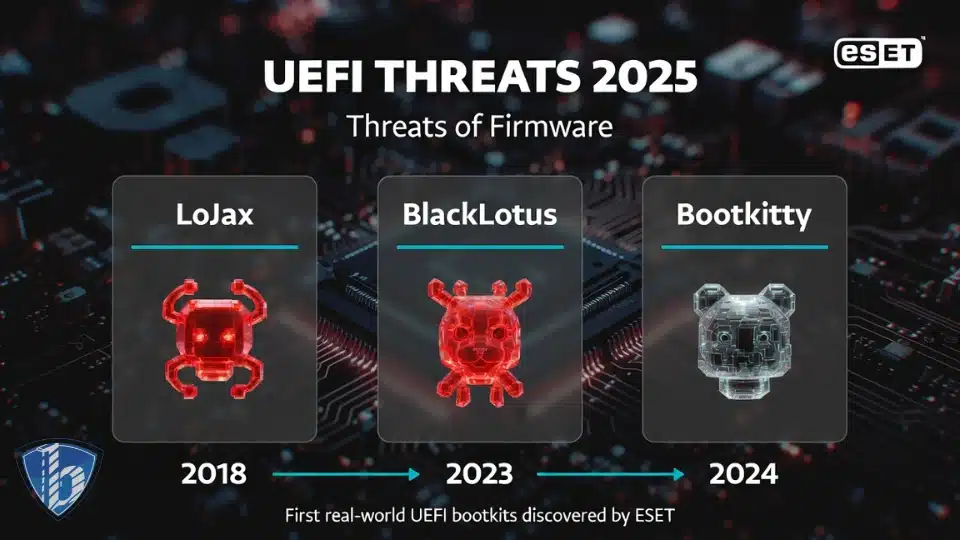

از LoJax تا Bootkitty

اولین bootkit واقعی UEFI، LoJax در سال ۲۰۱۸ توسط گروه Sednit (APT28) کشف شد. این بدافزار فریمور را آلوده کرد و حتی پس از تعویض هارد باقی ماند. سپس BlackLotus آمد که اسطورهای از تهدیدات firmware شد. در سال ۲۰۲۴، ESET اولین bootkit UEFI برای لینوکس به نام Bootkitty را کشف کرد که نشاندهنده گسترش این تهدیدها به پلتفرمهای متنباز است. Glupteba نیز کامپوننت UEFI خود را در کمپینهای ۲۰۲۳-۲۰۲۴ فعال کرد.

آمارها نگرانکنندهاند: گزارش Securelist کسپرسکی در سهماهه دوم ۲۰۲۵ نشان میدهد که بهرهبرداری از آسیب پذیریهای UEFI برای دور زدن Secure Boot، یکی از روندهای رو به رشد است. CVE-۲۰۲۵-۳۰۵۲ مثالی دیگر است که اجازه نوشتن در NVRAM بدون اعتبارسنجی را میدهد. در چنین شرایطی، سازمانهایی که فقط به آنتیویروس سطح سیستمعامل تکیه میکنند، مانند ساختمانی با دیوارهای محکم اما پایههای لرزان عمل میکنند.

در مدیران شبکه برنا، به عنوان توزیع کننده eset معتبر، بارها شاهد بودهایم که فعالسازی اسکن UEFI در پروژههای سازمانی، تشخیصهای زودهنگام را ممکن کرده و از گسترش عفونت جلوگیری کرده است.

محافظت از فایروال

محافظت از فایروال در ESET فراتر از یک فیلتر ساده است. این فایروال هاستبنیان (Host-based) دوطرفه عمل کرده و ترافیک ورودی و خروجی را با حالت Stateful Inspection بررسی میکند. یعنی نه تنها پکتها را بر اساس قوانین IP/پورت چک میکند، بلکه وضعیت اتصال (مانند SYN، ACK) و حتی لایه کاربرد (Application Layer) را در نظر میگیرد.

ویژگیهای کلیدی شامل:

- حالت یادگیری خودکار (Learning Mode) که رفتار عادی شبکه را یاد گرفته و قوانین را پیشنهاد میدهد.

- پروفایلهای شبکه (Public/Private/Domain) برای تنظیم خودکار بر اساس نوع اتصال.

- کنترل برنامهمحور: اجازه یا رد ترافیک بر اساس نام اجرایی فایل، نه فقط پورت.

- ادغام با Network Attack Protection برای تشخیص و بلاک exploit های شبکهای مانند port scanning یا SMB exploits.

در عمل، وقتی یک فرآیند مشکوک سعی در اتصال به سرور C&C دارد، فایروال بلافاصله آن را قطع کرده و به HIPS گزارش میدهد. این محافظت از فایروال در ترکیب با ویژگیهای دیگر مانند Web Control و Botnet Protection، نرخ بلوکسازی تهدیدهای شبکهای را به بیش از ۹۹.۵ درصد میرساند (بر اساس دادههای داخلی ESET LiveGrid).

ادغام هوشمند

قدرت واقعی وقتی آشکار میشود که اسکن UEFI و محافظت از فایروال با هم کار کنند. تصور کنید bootkit سعی کند پس از آلوده کردن فریمور، اتصال شبکهای پنهان برقرار کند. اسکنر پیش از بوت آن را شناسایی کرده و فایروال در لایه بالاتر، هرگونه تلاش برای ارتباطات مشکوک را مسدود میکند. این دفاع عمیق (Defense-in-Depth) دقیقاً همان چیزی است که در امنیت شبکه سازمانی امروز حیاتی است.

در پلتفرم ESET PROTECT، این ادغام از طریق کنسول مرکزی مدیریت میشود. مدیران IT میتوانند سیاستهای یکپارچه تعریف کنند: فعالسازی اسکن بوت در تمام endpoint ها و قوانین فایروال سفارشی برای سرورها. نتیجه، کاهش زمان پاسخ به حادثه (MTTR) و افزایش visibility کامل از لایه firmware تا لایه شبکه.

پیادهسازی عملی در محیطهای سازمانی: گامبهگام

برای استقرار موفق در سازمان خود:

- ارزیابی اولیه: بررسی نسخه فریمور تمام دستگاهها و اطمینان از فعال بودن Secure Boot.

- نصب محصولات ESET Endpoint یا PROTECT از طریق خرید eset از نمایندگی معتبر.

- پیکربندی: در تنظیمات پیشرفته، گزینه Boot sectors/UEFI را فعال کنید و پروفایل فایروال را بر اساس نیاز (مثلاً Interactive mode برای تست اولیه) تنظیم نمایید.

- تست: اجرای اسکن سفارشی روی چند دستگاه نمونه و بررسی لاگها.

- نظارت مرکزی: استفاده از داشبورد ESET PROTECT برای گزارشگیری real-time.

در جدول زیر، مقایسهای کوتاه از ویژگیها آورده شده است:

| ویژگی | اسکن UEFI | محافظت از فایروال |

|---|---|---|

| لایه عمل | پیش از بوت، فریمور | هاست، ترافیک ورودی/خروجی |

| تشخیص اصلی | Bootkit، تغییرات SPI، NVRAM | Exploit شبکه، C&C، port scan |

| مدیریت | خودکار + اسکن دستی | قوانین سفارشی، حالت یادگیری |

| تأثیر عملکرد | ناچیز (فقط بوت) | کم (با حالت هوشمند) |

| قابلیت حذف تهدید | اطلاعرسانی + آپدیت فریمور | بلاک خودکار |

این جدول نشان میدهد چگونه این دو ویژگی مکمل یکدیگرند.

بهترین شیوهها برای حداکثر بهرهبرداری

- همیشه فریمور را بهروز نگه دارید. بسیاری از تشخیصهای UEFI با یک آپدیت سازنده حل میشوند.

- از ترکیب با XDR در ESET PROTECT Elite استفاده کنید تا سیگنالهای فریمور با لاگهای شبکه همبسته شوند.

- آموزش کارکنان: تأکید روی اجتناب از دانلودهای مشکوک که ممکن است bootkit را از طریق زنجیره تأمین وارد کنند.

- تست دورهای: حداقل ماهانه یک اسکن کامل UEFI روی نمونهای از دستگاهها.

- در امنیت سایبری سازمانی، سیاست zero-trust را با این ابزارها پیاده کنید.

در تجربه پروژههای بزرگ، دیدهایم که سازمانهایی که این بهترین شیوهها را رعایت کردند، بیش از ۷۰ درصد کاهش در حوادث مرتبط با persistence گزارش دادند.

نگاهی به آینده

با گسترش دستگاههای IoT و edge computing، تهدیدات UEFI به سمت پلتفرمهای ARM و لینوکس نیز حرکت کرده است. Bootkitty نمونهای از این روند است. در مقابل، فایروالهای نسل بعدی به سمت AI-driven filtering حرکت میکنند که ESET با ویژگیهای Machine Learning خود پیشرو است.

در سالهای آینده، انتظار میرود اسکن UEFI بخشی استاندارد از تمام راهکارهای امنیت شبکه شود و ادغام آن با فایروال، تشخیصهای خودکار بیشتری ایجاد کند. مدیران شبکه برنا به عنوان توزیع کننده eset در ایران، همیشه آخرین بهروزرسانی ها را برای مشتریان سازمانی فراهم میکند تا در برابر این روندها آماده باشند.

امنیت سایبری دیگر یک گزینه نیست؛ ضرورت بقا در دنیای دیجیتال است. با فعالسازی اسکن UEFI و بهرهگیری کامل از محافظت از فایروال در ESET، سازمان شما نه تنها امروز، بلکه در آینده نیز مقاوم خواهد ماند.

اگر آماده تقویت زیرساختهای خود هستید، همین حالا از طریق مدیران شبکه برنا اقدام به خرید eset کنید و مشاوره رایگان دریافت نمایید. برای اطلاعات بیشتر در مورد محصولات سازمانی، به بخش مربوطه در سایت مراجعه کنید. همچنین، برای مطالعه عمیقتر تهدید BlackLotus، این گزارش رسمی ESET را بخوانید.

منابع و مراجع

تیم امنیت سایبری مدیران شبکه برنا با استفاده از تحلیلهای دقیق و گزارشهای رسمی منتشرشده از سوی نهادهای معتبر بینالمللی، این مطلب را تهیه و تدوین کرده است.

- Eclypsium Research: BombShell: The Signed Backdoor Hiding in Plain Sight on Framework Devices

- ESET Research – WeLiveSecurity: BlackLotus UEFI bootkit: Myth confirmed

- Microsoft Security Blog: Guidance for investigating attacks using CVE-2022-21894: The BlackLotus campaign

- ESET Research – WeLiveSecurity: Bootkitty: Analyzing the first UEFI bootkit for Linux

- ESET Research – WeLiveSecurity: Under the cloak of UEFI Secure Boot: Introducing CVE-2024-7344