حملات باجافزاری: شناسایی و خنثیسازی

حملات باجافزاری به یک تهدید پیچیده تبدیل شدهاند که در چند مرحله اتفاق میافتند: دسترسی اولیه، حرکت جانبی و افزایش سطح دسترسی، و در نهایت عملیات رمزگذاری و اخاذی. در مرحله اول، مهاجم از آسیبپذیریها و روشهای فیشینگ برای دسترسی به سیستم استفاده میکند. در فاز بعدی، با استفاده از ابزارهایی مانند Mimikatz و PsExec، مهاجم اطلاعات حسابهای ادمین را استخراج کرده و به سیستمهای دیگر گسترش میدهد. در نهایت، فایلها رمزگذاری شده و باجافزار اقدام به اخاذی میکند.

اقدامات فنی برای مقابله

برای مقابله با این حملات، استفاده از XDR با قابلیت تحلیل رفتار، محدودسازی ابزارهایی مانند PowerShell و PsExec، فعالسازی Sysmon، و مدیریت Patch سریع از اهمیت ویژهای برخوردار است. همچنین، استفاده از DLP برای شناسایی خروج دادهها قبل از رمزگذاری و فعالسازی Immutable Backup به محافظت بیشتر کمک میکند.

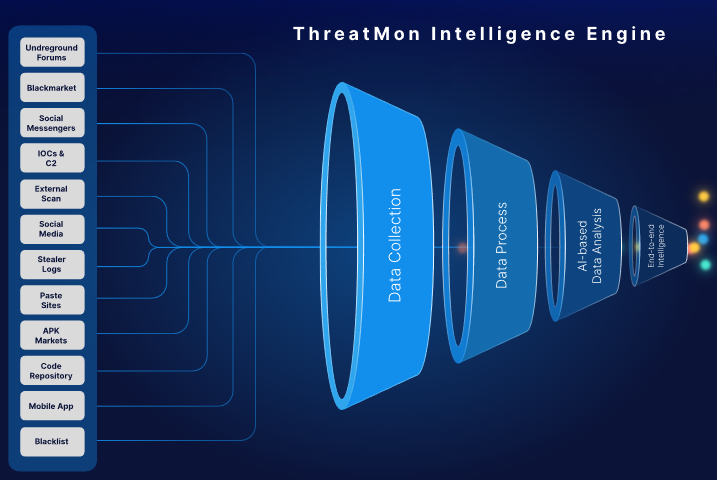

نقش تحلیل اطلاعات تهدید (TI)

تحلیل TI در شناسایی الگوهای رفتاری مهاجمان و پیشبینی مسیرهای احتمالی حمله نقش مهمی دارد. با استفاده از چارچوبهایی مانند MITRE ATT&CK، میتوان نقاط ضعف را شناسایی و حملات را قبل از مرحله رمزگذاری متوقف کرد.

مدیریت حقوق دیجیتال (DRM)

DRM به حفاظت از دادهها پس از خروج از سازمان کمک میکند. این سیستمها با رمزگذاری فایلها و اعمال سیاستهای دسترسی، از دسترسی غیرمجاز به اطلاعات جلوگیری میکنند و با تحلیل رفتار کاربران، امنیت دادهها را افزایش میدهند. ترکیب DRM با DLP میتواند از سرقت اطلاعات قبل از رمزگذاری جلوگیری کند.