آنچه در این مطلب برنا مشاهده خواهید کرد:

- 1 حمله GhostPairing؛ تهدیدی نامرئی برای حسابهای WhatsApp

حمله GhostPairing؛ تهدیدی نامرئی برای حسابهای WhatsApp

حمله GhostPairing یک کمپین پیشرفته تصاحب حساب کاربری (Account Takeover – ATO) است که کاربران WhatsApp را هدف قرار میدهد و نمونهای واضح از تحول تهدیدات سایبری از حملات صرفاً فنی به حملات مبتنی بر رفتار کاربر و مهندسی اجتماعی محسوب میشود.

در این روش، مهاجمان بدون سرقت رمز عبور، بدون بدافزار و بدون سوءاستفاده از آسیبپذیریهای فنی شناختهشده، صرفاً با تکیه بر مهندسی اجتماعی و بهرهبرداری از قابلیت رسمی Device Linking در WhatsApp، به حساب قربانی دسترسی کامل و پایدار پیدا میکنند.

این حمله ابتدا در جمهوری چک شناسایی شد، اما به دلیل استفاده از زیرساختهای مقیاسپذیر، کیتهای حمله قابل استفاده مجدد و محتوای چندزبانه، هیچ محدودیت جغرافیایی مشخصی ندارد و قابلیت گسترش سریع در سطح جهانی را داراست.

حمله GhostPairing چیست و چرا خطرناک است؟

GhostPairing نشان میدهد که تهدیدات مدرن سایبری الزاماً متکی بر بدافزار یا اکسپلویت نیستند، بلکه اغلب با سوءاستفاده از اعتماد کاربر و قابلیتهای قانونی پلتفرمها انجام میشوند. این موضوع، چالشی جدی برای کاربران شخصی و سازمانی بهویژه در حوزه امنیت ارتباطات ایجاد کرده است.

از دیدگاه امنیت سازمانی، چنین حملاتی میتوانند نقطه ورود مناسبی برای دسترسی به اطلاعات حساس، مکاتبات کاری و حتی حملات زنجیرهای باشند؛ موضوعی که اهمیت استفاده از راهکارهای امنیت شبکه و امنیت موبایل را دوچندان میکند.

سناریوی آغاز حمله GhostPairing

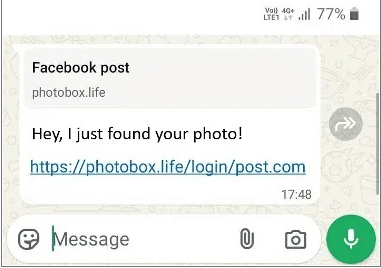

حمله معمولاً با ارسال پیامی از طرف یکی از مخاطبین ذخیرهشده قربانی آغاز میشود؛ موضوعی که سطح اعتماد کاربر را بهطور طبیعی افزایش میدهد.

پیام فریبنده اولیه

محتوای پیام اغلب ادعا میکند که یک عکس، ویدیو یا محتوای شخصی مرتبط با قربانی پیدا شده و حاوی لینکی است که ظاهراً به یک صفحه نمایش محتوای Facebook هدایت میشود.

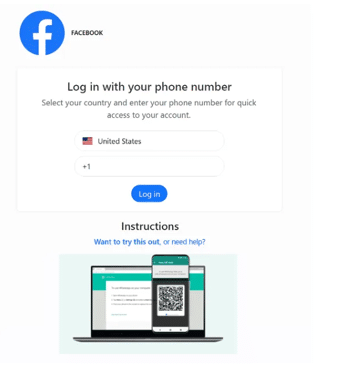

هدایت به صفحه جعلی

پس از کلیک روی لینک، کاربر وارد صفحهای جعلی با ظاهری کاملاً مشابه فیسبوک میشود که پیش از نمایش محتوا، از او درخواست تأیید هویت دارد. طراحی آشنا و نبود نشانههای فنی مشکوک، باعث میشود بسیاری از کاربران بدون حساسیت امنیتی، فرآیند را ادامه دهند.

مکانیزم فنی حمله GhostPairing

بر اساس تحلیل پژوهشگران Gen Digital، مهاجمان در این حمله از قابلیت قانونی Device Pairing در WhatsApp سوءاستفاده میکنند؛ قابلیتی که برای افزایش راحتی کاربر طراحی شده، اما در این سناریو به نقطه ضعف عملیاتی تبدیل میشود.

مراحل اجرای حمله

- کاربر شماره تلفن خود را در صفحه جعلی وارد میکند.

- زیرساخت مهاجم درخواست را رهگیری کرده و آن را به endpoint رسمی WhatsApp برای لینککردن دستگاه ارسال میکند.

- WhatsApp یک کد عددی Pairing تولید میکند.

- وبسایت جعلی این کد را به قربانی نمایش داده و از او میخواهد آن را در اپلیکیشن واقعی WhatsApp وارد کند.

- قربانی تصور میکند در حال انجام یک فرآیند احراز هویت استاندارد است، اما در واقع دسترسی یک دستگاه مهاجم را به حساب خود تأیید میکند.

پیامدهای موفقیت حمله GhostPairing

در صورت موفقیت حمله، پیامدهای زیر رخ میدهد:

- دسترسی پایدار و مداوم مهاجم به مکالمات WhatsApp

- مشاهده پیامها، تصاویر، ویدیوها و فایلهای حساس بدون اطلاع کاربر

- عدم نمایش هشدار واضح یا خروج اجباری قربانی از حساب

برخلاف حملات کلاسیک ATO، این روش کاملاً بیصدا و نامحسوس عمل میکند. کاربر همچنان از حساب خود استفاده میکند، در حالی که مهاجم نیز همزمان به اطلاعات دسترسی دارد.

گسترش زنجیرهای حمله

در مراحل بعدی، حسابهای آلوده به ابزار انتشار حمله تبدیل میشوند و پیامهای فریبنده مشابه را برای مخاطبین خود ارسال میکنند؛ فرآیندی که منجر به ایجاد اثر گلوله برفی (Snowball Effect) و گسترش سریع دامنه آلودگی میشود.

نقش امنیت موبایل در مقابله با GhostPairing

اگرچه این حمله مبتنی بر فریب کاربر است، اما لایههای امنیتی موبایل میتوانند نقش مهمی در کاهش ریسک ایفا کنند.

راهکارهای پیشرفته امنیت موبایل با قابلیتهایی مانند:

- شناسایی لینکهای فیشینگ

- تحلیل رفتار صفحات جعلی

- هشدار پیش از وارد کردن اطلاعات حساس

میتوانند زنجیره حمله را در مراحل اولیه متوقف کنند. استفاده از راهکارهای امنیتی معتبر، در کنار راهکارهای جامع امنیت شبکه سازمانی، سطح ایمنی کاربران و سازمانها را بهطور محسوسی افزایش میدهد.

راهکارهای پیشنهادی برای کاهش ریسک GhostPairing

برای کاهش احتمال قربانی شدن در این حمله، اقدامات زیر توصیه میشود:

- بررسی منظم بخش Linked Devices در تنظیمات WhatsApp و حذف دستگاههای ناشناس

- بیاعتمادی به هرگونه درخواست خارجی برای وارد کردن کد Pairing یا اسکن QR

- فعالسازی Two-Step Verification برای افزایش امنیت حساب

- استفاده از راهکارهای امنیت موبایل جهت شناسایی لینکهای مخرب و صفحات فیشینگ

- آموزش مستمر کاربران درباره حملات مبتنی بر مهندسی اجتماعی

جمعبندی

حمله GhostPairing نمونهای روشن از تهدیدات سایبری مدرن است که بدون بدافزار و اکسپلویت، اما با سوءاستفاده از اعتماد کاربران انجام میشود. ماهیت نامرئی، پایدار و بدون نشانه فنی واضح این حمله، آن را به تهدیدی جدی برای کاربران شخصی و سازمانی تبدیل کرده است.

در چنین شرایطی، ترکیب آموزش کاربر نهایی با بهرهگیری از راهکارهای حرفهای امنیت موبایل و خدمات تخصصی امنیت شبکه، مانند راهکارهایی که توسط مدیران شبکه برنا ارائه میشود، نقش کلیدی در کاهش سطح ریسک و جلوگیری از گسترش حملات زنجیرهای ایفا میکند.

برای آشنایی بیشتر با خدمات امنیتی و راهکارهای محافظت از زیرساختهای دیجیتال، میتوانید از بخشهای زیر بازدید کنید:

🔗 مطالعه مطلب بعدی:

PAM چیست و چه کاربردی دارد؟