وقتی به ترافیک شبکه سازمان گوش میدهید یک نقطه همیشه حساستر از بقیه است: Endpoint. لپتاپ کارمندان، سرورهای شعب، موبایلهای سازمانی و حتی کیوسکهای فروش؛ همه همانجایی هستند که مهاجم لمس میکند. اگر امنیت Endpoint را درست پیادهسازی نکنید، بهترین فایروال نسل بعدی هم صرفاً نقش ناظر را بازی میکند.

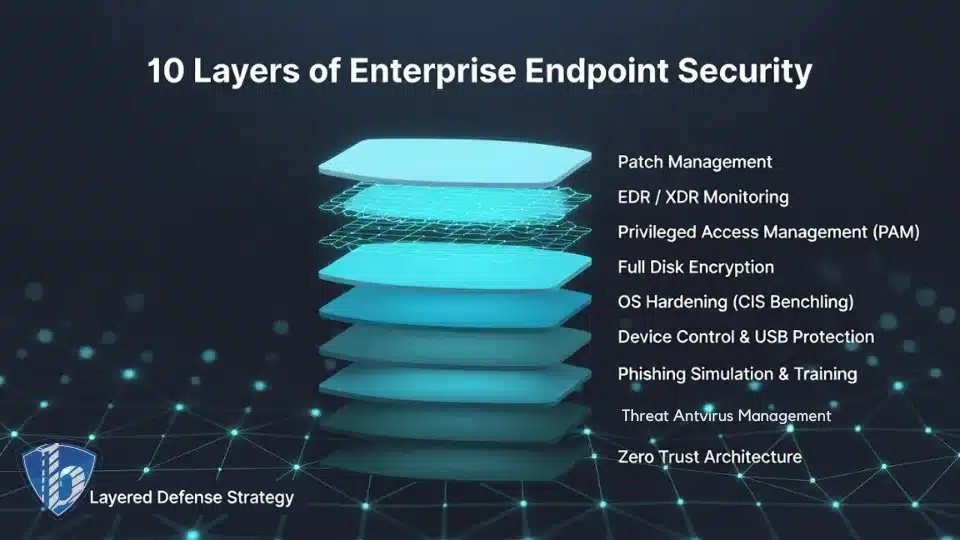

در این مطلب، 10 روش عملی و مبتنی بر تجربه میخوانید که چگونه امنیت Endpoint را در سازمان ارتقا دهید؛ از سخت سازی سیستم عامل تا یکپارچهسازی EDR با SIEM. تمرکز ما بر جزئیات فنی، آمار معتبر و راهکارهای قابل اجرا در سازمانهای متوسط و بزرگ است.

آنچه در این مطلب برنا مشاهده خواهید کرد:

- 1 چرا امنیت Endpoint خط مقدم دفاع سازمان است؟

- 2 1) مدیریت وصله ها (Patch Management) با رویکرد مبتنی بر ریسک

- 3 2) استقرار EDR/XDR و همبستگی با SIEM

- 4 3) اصل حداقل دسترسی و اجرای راهکار PAM

- 5 4) رمزنگاری کامل دیسک و حفاظت از داده

- 6 5) سخت سازی سیستم عامل با Benchmark های استاندارد

- 7 6) کنترل دستگاههای جانبی و USB

- 8 7) آموزش هدفمند کاربران با سناریوهای فیشینگ شبیه سازیشده

- 9 8) یکپارچه سازی آنتی ویروس سازمانی با سیاست متمرکز

- 10 9) مانیتورینگ مداوم و Threat Hunting فعال

- 11 10) معماری Zero Trust در سطح Endpoint

- 12 جدول خلاصه اقدامات کلیدی برای تقویت امنیت Endpoint

- 13 آلمان و نفوذ

- 14 نقش خرید آنتی ویروس در استراتژی کلان امنیت

- 15 جمعبندی

چرا امنیت Endpoint خط مقدم دفاع سازمان است؟

طبق گزارش IBM Security X-Force Threat Intelligence Index 2024، بیش از 30٪ رخدادهای باجافزاری از طریق دسترسی اولیه به یک Endpoint آسیبپذیر آغاز شدهاند. همچنین در گزارش Verizon Data Breach Investigations Report 2024، خطای انسانی و فیشینگ همچنان در صدر بردارهای حمله قرار دارد؛ و هر دو مستقیماً Endpoint را هدف میگیرند.

به بیان ساده، مهاجم به دنبال «دکمه ای» است که با فشردنش به شبکه وارد شود. آن دکمه معمولاً یک Endpoint است. بنابراین امنیت Endpoint نه یک ابزار، بلکه یک معماری است که باید از لایه سیستمعامل تا رفتار کاربر را پوشش دهد.

1) مدیریت وصله ها (Patch Management) با رویکرد مبتنی بر ریسک

بوی خطر را میشود از CVE های بحرانی فهمید. وقتی یک آسیبپذیری با CVSS بالای 9.0 منتشر میشود، فاصله انتشار تا سوءاستفاده عمومی گاهی به کمتر از 72 ساعت میرسد.

اقدام عملی:

- پیادهسازی WSUS یا SCCM برای ویندوز و ابزارهای MDM برای macOS/iOS/Android.

- تعریف SLA وصله ها: بحرانی ≤ 72 ساعت، بالا ≤ 7 روز، متوسط ≤ 30 روز.

- اولویتبندی بر اساس Exploitability و Exposure (Endpointهای در معرض اینترنت یا با دسترسی ادمین).

نکته فنی: گزارشگیری درصد انطباق (Patch Compliance Rate) را به تفکیک BU و نوع سیستمعامل پایش کنید. هدف واقعبینانه برای سازمانهای بالغ: بالای 95٪ انطباق در وصلههای بحرانی.

2) استقرار EDR/XDR و همبستگی با SIEM

آنتیویروس سنتی کافی نیست. EDR با جمعآوری Telemetry سطح Kernel، رفتار پردازشها، تغییرات رجیستری و ارتباطات شبکه، الگوهای مشکوک را شکار میکند.

چرا مهم است؟ چون در امنیت Endpoint، تشخیص رفتاری در برابر حملات بدون فایل حیاتی است.

اقدام عملی:

- فعالسازی Memory Scanning و Script Control (PowerShell Constrained Language Mode).

- یکپارچهسازی با SIEM برای Correlation Ruleهای سفارشی.

- تعریف Playbook پاسخ خودکار (SOAR) برای قرنطینه Endpoint در کمتر از 5 دقیقه.

در پروژههای سازمانی، استفاده از راهکارهای مکمل مانند آنتی ویروس ESET یا آنتی ویروس kaspersky در کنار EDR، لایه پیشگیری را تقویت میکند. البته انتخاب باید بر اساس تستهای مقایسهای (AV-Comparatives, MITRE ATT&CK Evaluation) انجام شود.

3) اصل حداقل دسترسی و اجرای راهکار PAM

بسیاری از رخدادها به دلیل دسترسیهای بیشازحد رخ میدهند. اجرای راهکار PAM برای حسابهای ادمین، ریسک را بهطور چشمگیری کاهش میدهد.

اقدام عملی:

- حذف Local Admin از کاربران عادی.

- استفاده از Just-in-Time Access با انقضای خودکار.

- ضبط Sessionهای ادمین و نگهداری Log حداقل 180 روز.

طبق دادههای منتشرشده توسط Microsoft، بیش از 98٪ حملات مبتنی بر حساب کاربری با فعالسازی MFA قابل پیشگیری هستند. بنابراین PAM را با MFA سختگیرانه ترکیب کنید.

4) رمزنگاری کامل دیسک و حفاظت از داده

اگر یک لپتاپ گم شود، صدای هشدار واقعی زمانی است که دیسک رمزنگاری نشده باشد. BitLocker (برای ویندوز) یا FileVault (برای macOS) را اجباری کنید.

شاخص کلیدی: درصد Endpointهای رمزنگاریشده باید به 100٪ نزدیک شود.

توصیه تکمیلی: فعالسازی TPM 2.0 و Secure Boot برای جلوگیری از حملات Boot-Level.

در چارچوب امنیت سایبری سازمان، حفاظت از دادههای در حال سکون مکمل DLP برای دادههای در حال انتقال است.

5) سخت سازی سیستم عامل با Benchmark های استاندارد

چکلیستهای Center for Internet Security (CIS Benchmarks) نقطه شروع مناسبی هستند.

اقدام عملی:

- غیرفعالسازی SMBv1

- محدودسازی RDP با NLA و IP Allowlist

- اعمال سیاستهای Password پیچیده و Lockout

در یکی از پروژههای واقعی در اروپا که توسط تیم امنیتی یک بانک منطقهای گزارش شد (منتشرشده در Whitepaper سال 2023)، پیادهسازی CIS Benchmark سطح 1، نرخ رخداد بدافزار را 27٪ در 6 ماه کاهش داد.

6) کنترل دستگاههای جانبی و USB

صدای «کلیک» اتصال یک USB ناشناس میتواند آغاز یک Incident باشد.

اقدام عملی:

- اعمال Device Control از طریق EDR

- Whitelisting سختافزارهای مجاز

- ثبت و مانیتورینگ Event IDهای مرتبط در Windows Event Log

در سیاست امنیت Endpoint، این بخش اغلب نادیده گرفته میشود؛ درحالیکه حملات مبتنی بر BadUSB همچنان فعال هستند.

7) آموزش هدفمند کاربران با سناریوهای فیشینگ شبیه سازیشده

حس اعتماد کاربر نقطه هدف مهاجم است. آموزش عمومی کافی نیست؛ باید شبیهسازی فیشینگ انجام شود.

شاخصها:

- Phishing Click Rate

- Report Rate

- Time to Report

هدفگذاری واقعبینانه: کاهش نرخ کلیک به زیر 5٪ طی 9 ماه.

این اقدام بخشی جداییناپذیر از ارتقای امنیت شبکه است و باید با سیاستهای رسمی HR همسو شود.

8) یکپارچه سازی آنتی ویروس سازمانی با سیاست متمرکز

در بسیاری از سازمانها، هنوز بحث خرید آنتی ویروس به شکل پراکنده انجام میشود. این رویکرد خطرناک است. باید کنسول مدیریتی متمرکز داشته باشید.

راهکارهایی مانند آنتی ویروس ESET یا آنتی ویروس kaspersky نسخه سازمانی، امکان Policy-Based Management، کنترل Web و Application را فراهم میکنند.

نکته فنی: فعالسازی Tamper Protection و جلوگیری از غیرفعالسازی سرویسها توسط کاربر.

برای سازمانهایی که به دنبال بلوغ بالاتر هستند، ترکیب این ابزارها با EDR/XDR بهترین نتیجه را در امنیت Endpoint ایجاد میکند.

9) مانیتورینگ مداوم و Threat Hunting فعال

دفاع ایستا کافی نیست. باید بهصورت فعال به دنبال نشانههای نفوذ (IOC) بگردید.

اقدام عملی:

- تعریف Hypothesis بر اساس MITRE ATT&CK

- جستجوی Command-Lineهای مشکوک (مثل اجرای PowerShell با Base64)

- تحلیل رفتار DNS Tunneling

در گزارش CrowdStrike 2024 Global Threat Report میانگین زمان Breakout برای برخی گروههای مهاجم به کمتر از 62 دقیقه رسیده است. این یعنی اگر شکار فعال نداشته باشید، مهاجم قبل از قهوه دوم شما به Domain Controller میرسد.

10) معماری Zero Trust در سطح Endpoint

مدل Zero Trust یعنی «هرگز اعتماد نکن، همیشه راستیآزمایی کن». در این معماری:

- هر Endpoint باید Posture Assessment شود.

- دسترسی مبتنی بر Device Health باشد.

- Micro-Segmentation اجرا شود.

ترکیب NAC با EDR و PAM، ستون فقرات امنیت Endpoint در معماری Zero Trust است. این مدل بهطور مستقیم در مسیر ارتقای امنیت شبکه سازمان قرار میگیرد.

جدول خلاصه اقدامات کلیدی برای تقویت امنیت Endpoint

| حوزه | اقدام کلیدی | شاخص موفقیت |

|---|---|---|

| Patch Management | وصله بحرانی ≤ 72 ساعت | ≥95٪ انطباق |

| EDR/XDR | قرنطینه خودکار | واکنش ≤ 5 دقیقه |

| PAM | حذف Local Admin | 0 حساب ادمین دائمی |

| رمزنگاری | BitLocker/FileVault | 100٪ Endpoint رمزنگاری |

| آموزش | شبیهسازی فیشینگ | CTR < 5٪ |

آلمان و نفوذ

در سال 2023، یک شرکت تولیدی در آلمان پس از حمله باجافزاری، گزارش فنی خود را منتشر کرد. نقطه ورود، یک Endpoint بدون وصله با دسترسی Local Admin بود. مهاجم از طریق Exploit مربوط به Print Spooler وارد شد، سپس با Mimikatz به سراغ Credential Dumping رفت. نبود PAM و عدم مانیتورینگ EDR باعث شد مهاجم طی 4 ساعت به فایلسرور برسد.

پس از Incident:

- PAM پیادهسازی شد.

- EDR با SIEM یکپارچه شد.

- سیاست سختسازی CIS اجرا شد.

نتیجه: طی 12 ماه بعد، هیچ Incident بحرانی تکرار نشد.

نقش خرید آنتی ویروس در استراتژی کلان امنیت

خرید آنتی ویروس باید بخشی از معماری باشد، نه یک واکنش مقطعی. هنگام انتخاب، به این موارد توجه کنید:

- پشتیبانی از EDR داخلی

- یکپارچگی با Active Directory

- قابلیت مدیریت از راه دور

- گزارشگیری پیشرفته

نسخههای سازمانی آنتی ویروس ESET و آنتی ویروس kaspersky امکانات قابلتوجهی در این زمینه دارند، اما ارزیابی نهایی باید در محیط آزمایشی انجام شود.

جمعبندی

امنیت Endpoint اگر بهصورت لایهای، مبتنی بر داده و همسو با سیاستهای کلان امنیت سایبری اجرا شود، میتواند سطح ریسک سازمان را به طور چشمگیری کاهش دهد. از مدیریت وصلهها تا Zero Trust، هر لایه باید اندازهگیری، پایش و بهینه شود. تمامی این موارد توسط متخصصان با تجربه مدیران شبکه برنا به همراه مشاوره مناسب ارائه می شوند.

در مسیر ارتقای امنیت شبکه، Endpoint ها همان جایی هستند که مهاجم لمس میکند و مدافع باید زودتر حس کند. اگر معماری شما بتواند رفتار مشکوک را در ثانیههای اول تشخیص دهد، عملاً بازی را بردهاید.