مرز شبکه سازمان دیگر پشت رکهای دیتاسنتر و صدای یکنواخت فن سرورها تعریف نمیشود؛ امروز این مرز تا مودم خانگی کارمند، هاتاسپات کافه و حتی تلفن همراه شخصی او امتداد پیدا کرده است. در چنین وضعیتی، امنیت سایبری در دورکاری به معنای مدیریت هزاران نقطه تماس ناهمگون است؛ جایی که یک کلیک اشتباه، یک Patch عقبافتاده یا یک دسترسی بیشازحد میتواند زنجیرهای از رخدادها را فعال کند. مسئله فقط «اتصال امن» نیست؛ مسئله، دیدپذیری، کنترل هویت، و مهار حرکت جانبی مهاجم پیش از آن است که به دادههای حساس برسد.

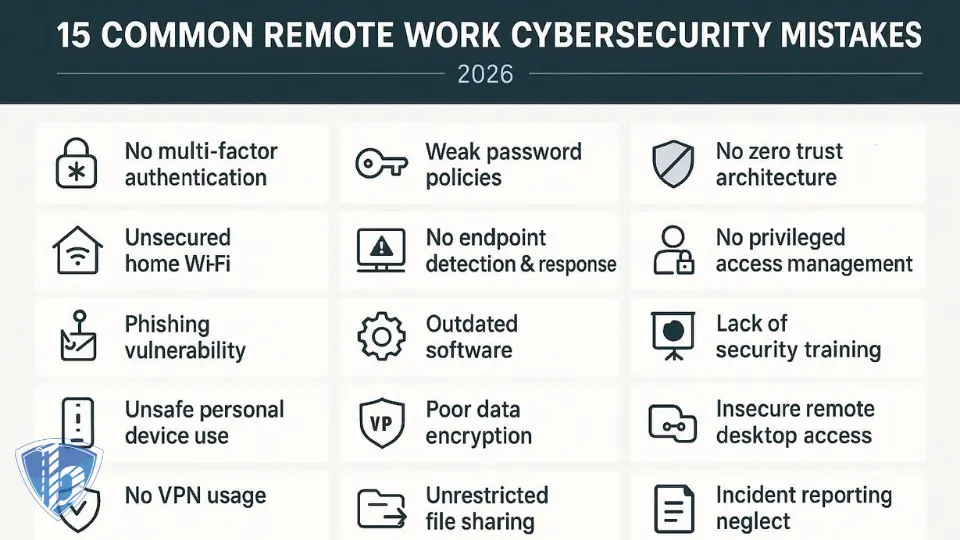

این مطلب با تمرکز عملیاتی طراحی شده است: یک نقشه راه اجرایی و چک لیست امنیت سایبری برای سال 2026 که ۱۵ اشتباه رایج در امنیت سایبری در دورکاری را با جزئیات فنی، شاخصهای سنجشپذیر و راهکارهای قابل پیادهسازی بررسی میکند. هدف روشن است؛ تبدیل رویکرد واکنشی به یک معماری پیشگیرانه که همزمان کارایی تیمها را حفظ کند و سطح ریسک را بهطور قابل اندازهگیری کاهش دهد

آنچه در این مطلب برنا مشاهده خواهید کرد:

- 1 ۱۵ اشتباه رایج در امنیت سایبری در دورکاری + راهکار عملی

- 1.1 1. اتکا به VPN سنتی بدون معماری Zero Trust

- 1.2 2. نبود احراز هویت چندعاملی

- 1.3 3. استفاده از دستگاه شخصی بدون کنترل

- 1.4 4. نبود راهکار PAM برای حسابهای سطح بالا

- 1.5 5. نبود سیاست DLP در انتقال فایلها

- 1.6 6. بهروزرسانی نکردن Patch های امنیتی

- 1.7 7. نبود لاگگیری متمرکز و SIEM

- 1.8 8. استفاده از Wi-Fi خانگی ناامن

- 1.9 9. نداشتن سیاست Backup امن و تستشده

- 1.10 10. عدم آموزش مستمر کارمندان

- 1.11 11. نبود EDR پیشرفته

- 1.12 12. نداشتن سیاست رمز عبور قوی

- 1.13 13. نبود Segmentation در دسترسی به سرورها

- 1.14 14. اشتباه در پیکربندی Cloud

- 1.15 15. نداشتن Incident Response Plan

- 2 چک لیست امنیت سایبری ویژه مدیران IT (نسخه اجرایی 2026)

- 3 اتفاق سال 2023

- 4 جمعبندی

۱۵ اشتباه رایج در امنیت سایبری در دورکاری + راهکار عملی

در ادامه، هر اشتباه را با توضیح فنی، پیامد واقعی و راهکار اجرایی بررسی میکنیم.

1. اتکا به VPN سنتی بدون معماری Zero Trust

بسیاری از سازمانها هنوز تصور میکنند فعالسازی یک VPN کافی است. در حالی که VPN فقط یک تونل رمزنگاریشده ایجاد میکند و بهمحض ورود کاربر، اغلب دسترسی گسترده به شبکه داخلی میدهد.

مشکل فنی:

- عدم micro-segmentation

- دسترسی lateral movement برای مهاجم

- عدم بازرسی ترافیک رمزنگاریشده در لایه 7

راهکار:

- پیادهسازی ZTNA (Zero Trust Network Access)

- محدودسازی دسترسی بر اساس device posture

- استفاده از راهکارهای EDR/XDR با قابلیت behavioral analytics

در حوزه امنیت شبکه، باید سیاست دسترسی حداقلی را جایگزین مدل «دسترسی کامل بعد از اتصال» کنید.

بسیاری از سازمانها هنوز تصور میکنند فعالسازی یک VPN کافی است. در حالی که VPN فقط یک تونل رمزنگاریشده ایجاد میکند و بهمحض ورود کاربر، اغلب دسترسی گسترده به شبکه داخلی میدهد.

2. نبود احراز هویت چندعاملی

در 2026 هنوز سازمانهایی وجود دارند که به رمز عبور ساده اکتفا میکنند. طبق گزارش Microsoft، فعالسازی MFA میتواند بیش از 99٪ حملات مبتنی بر credential stuffing را خنثی کند.

راهکار اجرایی:

- استفاده از FIDO2 یا Passkey

- ممنوعیت OTP مبتنی بر SMS در دسترسیهای حساس

- ادغام MFA با Active Directory و Azure AD

امنیت سایبری در دورکاری بدون MFA عملاً ناقص است.

3. استفاده از دستگاه شخصی بدون کنترل

کارمند از لپتاپ شخصی استفاده میکند، آنتیویروس بهروز نیست و Patch سه ماه عقب است.

خطرات:

- آلودگی به ransomware

- Keylogger و سرقت credential

- اتصال دستگاه آلوده به شبکه سازمان

راهکار:

- MDM/MAM اجباری

- بررسی compliance قبل از اتصال

- اجبار به خرید آنتی ویروس سازمانی با لایسنس مرکزی

خرید آنتی ویروس باید در قالب کنسول مدیریتی متمرکز انجام شود، نه نصب نسخههای پراکنده خانگی.

4. نبود راهکار PAM برای حسابهای سطح بالا

یکی از بزرگترین ریسکها در امنیت سایبری در دورکاری، سوءاستفاده از حسابهای ادمین است.

اشتباه رایج:

- استفاده دائمی از Domain Admin

- اشتراک رمز عبور بین چند نفر

- نبود audit trail دقیق

راهکار:

- پیادهسازی راهکار PAM با session recording

- دسترسی Just-In-Time

- تغییر خودکار رمز عبور پس از هر session

راهکار PAM باید با SIEM یکپارچه شود تا رفتار مشکوک بلافاصله شناسایی شود.

5. نبود سیاست DLP در انتقال فایلها

کارمندان از Google Drive یا پیامرسانها برای ارسال فایلهای حساس استفاده میکنند.

پیامد:

- نشت اطلاعات مشتری

- جریمههای GDPR

- آسیب اعتبار برند

راهکار:

- استقرار راهکار DLP در سطح endpoint و gateway

- classification خودکار دادهها

- رمزنگاری فایلهای حساس

در چک لیست امنیت سایبری باید کنترل جریان داده خروجی جایگاه ویژه داشته باشد.

6. بهروزرسانی نکردن Patch های امنیتی

تاخیر در Patch تنها چند هفته میتواند سازمان را در برابر exploitهای شناختهشده آسیبپذیر کند.

طبق گزارش IBM Cost of Data Breach 2024 (منتشرشده توسط IBM)، میانگین هزینه هر رخنه داده به بیش از 4.45 میلیون دلار رسیده است.

راهکار:

- Patch Management خودکار

- تست Patch در محیط staging

- گزارش ماهانه compliance

7. نبود لاگگیری متمرکز و SIEM

وقتی حادثه رخ میدهد، تازه متوجه میشوید هیچ لاگی ذخیره نشده است.

اقدام ضروری:

- پیادهسازی SIEM با retention حداقل 180 روز

- فعالسازی Syslog روی firewall و endpoint

- همبستگی رخدادها (Correlation Rules)

امنیت سایبری در دورکاری بدون مانیتورینگ مستمر، عملاً کور است.

8. استفاده از Wi-Fi خانگی ناامن

بسیاری از روترهای خانگی:

- از WPA2 قدیمی استفاده میکنند

- Firmware قدیمی دارند

- رمز پیشفرض دارند

راهکار پیشنهادی:

- الزام به WPA3

- تغییر SSID پیشفرض

- آموزش کارمندان درباره امنیت شبکه خانگی

9. نداشتن سیاست Backup امن و تستشده

بکاپ دارید، اما تست Restore نکردهاید؟

چک لیست:

- بکاپ آفلاین (Immutable Backup)

- تست فصلی بازیابی

- رمزنگاری backup

در امنیت سایبری در دورکاری، حملات ransomware بیشتر endpoint محور هستند؛ بنابراین بکاپ endpoint نیز اهمیت دارد.

10. عدم آموزش مستمر کارمندان

فیشینگ همچنان موثرترین روش نفوذ است.

پیشنهاد عملی:

- شبیهسازی حملات فیشینگ هر 3 ماه

- آموزش مبتنی بر سناریو

- ارزیابی سطح آگاهی کاربران

در امنیت سایبری، آموزش نیروی انسانی بهاندازه فایروال اهمیت دارد.

11. نبود EDR پیشرفته

آنتیویروس سنتی دیگر کافی نیست.

ویژگیهای ضروری:

- رفتارشناسی (Behavioral Analysis)

- تشخیص حملات Fileless

- Isolation خودکار سیستم آلوده

در فرآیند خرید آنتی ویروس، به قابلیت EDR/XDR و Threat Intelligence توجه کنید.

12. نداشتن سیاست رمز عبور قوی

رمزهای تکراری یا کوتاه، همچنان ریسک بزرگی هستند.

استاندارد پیشنهادی:

- حداقل 14 کاراکتر

- استفاده از Passphrase

- ممنوعیت reuse

13. نبود Segmentation در دسترسی به سرورها

کارمند بخش مالی چرا باید به سرور توسعه دسترسی داشته باشد؟

راهکار:

- VLAN و ACL دقیق

- بررسی دورهای دسترسیها

- اعمال سیاست Zero Trust

14. اشتباه در پیکربندی Cloud

بسیاری از رخنهها بهدلیل misconfiguration در S3 bucket یا Azure Blob رخ میدهد.

اقدام پیشگیرانه:

- استفاده از CSPM

- Audit ماهانه تنظیمات Cloud

- محدودسازی دسترسی Public

15. نداشتن Incident Response Plan

وقتی حادثه رخ دهد، سردرگمی بدترین دشمن شماست.

باید داشته باشید:

- تیم مشخص پاسخ به حادثه

- سناریوهای تمرینی

- ارتباط با CERT ملی

چک لیست امنیت سایبری ویژه مدیران IT (نسخه اجرایی 2026)

در این بخش، یک چک لیست امنیت سایبری خلاصه اما کاربردی ارائه میشود:

| حوزه | اقدام ضروری | وضعیت |

|---|---|---|

| دسترسی | فعالسازی MFA و PAM | ☐ |

| Endpoint | نصب EDR سازمانی | ☐ |

| داده | پیادهسازی راهکار DLP | ☐ |

| شبکه | Segmentation و Zero Trust | ☐ |

| بکاپ | بکاپ آفلاین و تست Restore | ☐ |

| آموزش | مانور فیشینگ فصلی | ☐ |

| مانیتورینگ | SIEM و لاگگیری متمرکز | ☐ |

این جدول را میتوانید به عنوان نسخه داخلی در سازمان خود استفاده کنید.

اتفاق سال 2023

در سال 2023، یک شرکت اروپایی حوزه خدمات مالی بهدلیل عدم فعالسازی MFA روی VPN دچار رخنه شد. مهاجم با استفاده از credential افشا شده در Dark Web وارد شبکه شد، 3 روز بدون شناسایی باقی ماند و در نهایت 2 ترابایت داده استخراج کرد. گزارش رسمی این حادثه در رسانههای فناوری منتشر شد و جریمه GDPR چند میلیون یورویی به همراه داشت.

این نمونه نشان میدهد که امنیت سایبری در دورکاری بدون کنترل هویت عملاً در معرض فروپاشی است.

جمعبندی

امنیت سایبری در دورکاری نباید فقط پس از رخداد حمله جدی گرفته شود. اگر مدیر شبکه هستید، اکنون زمان بازبینی معماری دسترسی، بازنگری در سیاستهای امنیت شبکه و استقرار ابزارهای پیشرفته است. یک چک لیست امنیت سایبری پویا و بهروزشده میتواند تفاوت بین یک حادثه کنترلشده و یک بحران سازمانی باشد.

در مدیران بشکه برنا تلاش ما ارائه راهکارهای سازمانی عملی، قابل اجرا و مبتنی بر استانداردهای جهانی است؛ نه توصیههای کلیشهای. اگر این ۱۵ اشتباه را اصلاح کنید، سطح بلوغ امنیتی سازمان شما یک جهش واقعی خواهد داشت.