طبق گزارش «هزینه نقض داده» شرکت IBM، میانگین هزینه هر رخداد امنیتی در جهان به 4.45 میلیون دلار رسیده است. در خاورمیانه این عدد حدود 8 تا 10 درصد کمتر است، اما همچنان عددی ویرانکننده برای سازمانها محسوب میشود.

از سوی دیگر، گزارش «تهدیدات سایبری» شرکت کسپرسکی (Kaspersky Threat Intelligence Report 2024) نشان میدهد بیش از 70٪ حملات موفق سازمانی از طریق Endpoint ها آغاز میشود؛ یعنی دقیقاً همان جایی که آنتی ویروس تحت شبکه باید اولین سد دفاعی باشد.

با این حال، تجربه پروژههای متعدد نشان داده که بسیاری از سازمانها ابزار دارند، اما پیکربندی آنتی ویروس شبکه را بهدرستی انجام ندادهاند. نتیجه؟

- Policyهای پیشفرض بدون Hardening

- عدم فعالسازی ماژول EDR

- بهروزرسانی ناقص Signature

- نبود گزارشگیری تحلیلی

و در نهایت رخنهای که بیصدا اتفاق میافتد.

آنچه در این مطلب برنا مشاهده خواهید کرد:

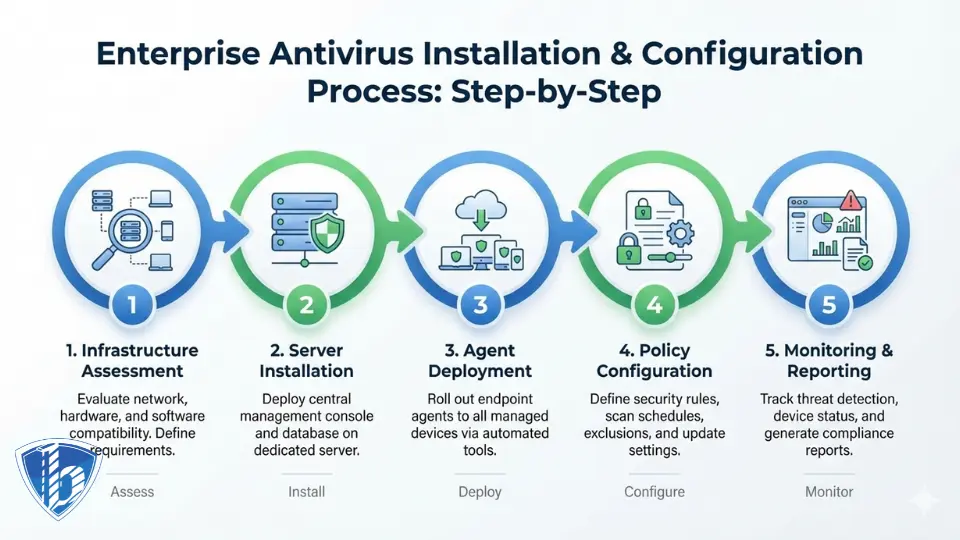

- 1 تفاوت آنتی ویروس سنتی با آنتی ویروس تحت شبکه

- 2 پیشنیازهای نصب و پیکربندی آنتی ویروس شبکه

- 3 مراحل نصب سرور مدیریتی (در مورد ESET Protect)

- 4 استقرار Agent روی کلاینتها

- 5 طراحی و اعمال Policy امنیتی

- 6 بهینهسازی Performance در کنار امنیت

- 7 مانیتورینگ، لاگگیری و گزارشسازی پیشرفته

- 8 اشتباهات رایج در پیکربندی آنتی ویروس شبکه

- 9 یک حمله باجافزاری

- 10 چکلیست نهایی پیکربندی آنتی ویروس شبکه

- 11 جمعبندی

تفاوت آنتی ویروس سنتی با آنتی ویروس تحت شبکه

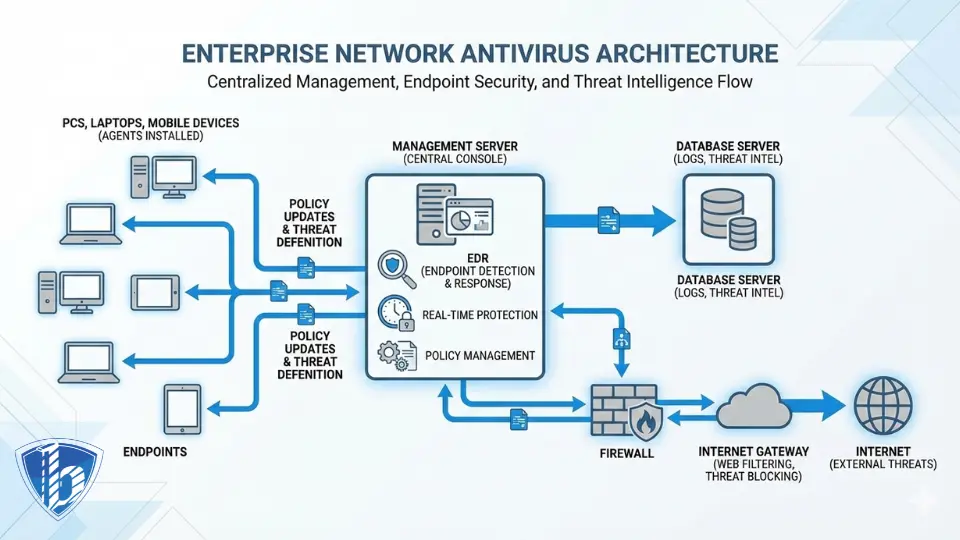

قبل از ورود به مراحل فنی، باید تفاوت مفهومی را روشن کنیم. آنتی ویروس تحت شبکه صرفاً نسخهای از آنتی ویروس معمولی نیست؛ بلکه یک معماری متمرکز (Centralized Architecture) است که شامل:

- Management Server

- Agent یا Endpoint Client

- Database

- Reporting Console

- Policy Engine

در این ساختار، شما کنترل متمرکز دارید. میتوانید Policy تعریف کنید، اسکن زمانبندی شده اعمال کنید، USB را محدود کنید و حتی رفتار فرآیندها را تحلیل کنید.

در پروژههای سازمانی ایران، برندهایی مانند:

- ESET (ESET Protect)

- Kaspersky (Kaspersky Endpoint Security)

- Bitdefender GravityZone

- Sophos Intercept X

- Microsoft Defender for Endpoint

بیشترین سهم بازار را دارند.

برای مثال، بسیاری از شرکتها به دلیل سادگی مدیریت و قیمت مناسب، سراغ آنتی ویروس ESET میروند؛ اما بدون تنظیم صحیح Policy، همان سطح امنیت نسخه خانگی را تجربه میکنند.

برای مثال، بسیاری از شرکتها به دلیل سادگی مدیریت و قیمت مناسب، سراغ آنتی ویروس ESET میروند؛ اما بدون تنظیم صحیح Policy، همان سطح امنیت نسخه خانگی را تجربه میکنند.

پیشنیازهای نصب و پیکربندی آنتی ویروس شبکه

قبل از شروع نصب، این چکلیست را بررسی کنید:

پیش نیاز 1. بررسی زیرساخت

- Active Directory یکپارچه و سالم

- DNS داخلی پایدار

- حداقل 8GB RAM برای سرور مدیریتی (برای شبکه تا 500 کلاینت)

- SQL Server (در صورت نیاز به دیتابیس جداگانه)

پیش نیاز 2. ظرفیتسنجی

| تعداد کلاینت | RAM پیشنهادی سرور | CPU پیشنهادی | فضای ذخیرهسازی |

|---|---|---|---|

| تا 100 | 8GB | 4 Core | 200GB SSD |

| تا 500 | 16GB | 8 Core | 500GB SSD |

| 1000+ | 32GB | 12 Core | 1TB SSD RAID10 |

پیش نیاز 3. طراحی ساختار OU

اگر ساختار OU در Active Directory شما نامنظم باشد، پیکربندی آنتی ویروس شبکه بهصورت بهینه انجام نخواهد شد. بهتر است کلاینتها بر اساس دپارتمان، سطح دسترسی و نوع دستگاه دستهبندی شوند.

مراحل نصب سرور مدیریتی (در مورد ESET Protect)

در این بخش، فرآیند نصب با مثال آنتی ویروس ESET توضیح داده میشود.

مرحله 1: دانلود نسخه سازمانی

از وبسایت رسمی ESET نسخه Business را دریافت کنید.

مرحله 2: نصب Management Server

- اجرای Installer

- انتخاب Install All-in-One

- تعیین دیتابیس (Internal یا External SQL)

- تعریف Administrator Password قوی (حداقل 12 کاراکتر، شامل Special Character)

مرحله 3: فعالسازی لایسنس

برای تهیه لایسنس سازمانی معتبر و بهرهمندی از پشتیبانی تخصصی، پیشنهاد میشود لایسنس را از نمایندگی یعنی مدیران شبکه برنا دریافت کنید. تهیه لایسنس از مسیر رسمی، علاوه بر فعالسازی قانونی و بدون محدودیت، شامل دریافت بهروزرسانیهای مستمر، راهنمایی در فرآیند نصب و پیکربندی آنتی ویروس شبکه، مشاوره در انتخاب ماژولهای EDR و MDR و پشتیبانی فنی در زمان بروز رخدادهای امنیتی خواهد بود.

در پروژههای سازمانی، تفاوت بین خرید صرف لایسنس و دریافت راهکار کامل بههمراه مشاوره تخصصی، مستقیماً روی سطح ارتقای امنیت شبکه و پایداری زیرساخت تأثیر میگذارد. به همین دلیل، توصیه میشود فرآیند تأمین و استقرار را از طریق یک نمایندگی معتبر و فعال در حوزه امنیت سایبری انجام دهید تا از اصالت لایسنس، سازگاری نسخه و پشتیبانی بلندمدت اطمینان داشته باشید.

استقرار Agent روی کلاینتها

برای اجرای موفق پیکربندی آنتی ویروس شبکه، استقرار Agent اهمیت حیاتی دارد.

روشها:

- Push Installation از طریق کنسول

- GPO Deployment

- نصب دستی (در شرایط خاص)

- Script Login

در شبکههای بالای 300 کاربر، Push Deployment اگر Portهای 2222 و 2223 باز نباشند، با خطا مواجه میشود.

طراحی و اعمال Policy امنیتی

اینجا نقطهای است که اغلب سازمانها اشتباه میکنند.

تنظیمات حیاتی که باید فعال باشند:

✔ Real-Time File System Protection

✔ HIPS (Host Intrusion Prevention System)

✔ Exploit Blocker

✔ Advanced Memory Scanner

✔ Network Attack Protection

✔ Device Control (محدودسازی USB)

اگر هدف شما ارتقای امنیت شبکه است، Device Control را با Policy مجزا برای واحدهای مختلف اعمال کنید.

بهینهسازی Performance در کنار امنیت

یکی از نگرانیهای رایج مدیران IT، کند شدن سیستم کاربران است. اما با تنظیم صحیح:

- Scan Priority = Low

- Exclusion برای مسیرهای Backup

- فعالسازی Smart Optimization

میتوانید مصرف CPU را زیر 5٪ در حالت Idle نگه دارید.

مانیتورینگ، لاگگیری و گزارشسازی پیشرفته

بدون گزارش، شما دید ندارید.

در کنسول مدیریتی:

- Threat Log

- Firewall Log

- HIPS Log

- Audit Log

را روزانه بررسی کنید.

در سازمانهای بالغ از نظر امنیت سایبری، گزارشها به SIEM مانند:

- Splunk

- QRadar

- Wazuh

ارسال میشود.

اشتباهات رایج در پیکربندی آنتی ویروس شبکه

❌ استفاده از تنظیمات پیشفرض

❌ عدم تست در محیط Pilot

❌ غیرفعال بودن Web Control

❌ نداشتن سناریوی Incident Response

یک حمله باجافزاری

در یکی از پروژهها، باجافزار از طریق ایمیل فیشینگ وارد شد.

Real-Time Protection فعال بود، اما HIPS در حالت Learning Mode باقی مانده بود.

نتیجه:

- 12 سیستم آلوده

- 1 فایل سرور رمزگذاری شد

- 9 ساعت Downtime

اگر پیکربندی آنتی ویروس شبکه بهدرستی انجام شده بود، Behavior Detection مانع اجرا میشد.

چکلیست نهایی پیکربندی آنتی ویروس شبکه

- ساخت Policy سفارشی

- فعالسازی EDR

- تست سناریوی شبیهسازی حمله

- بررسی بهروزرسانی روزانه

- تهیه Backup از تنظیمات کنسول

جمعبندی

پیکربندی آنتی ویروس شبکه فقط نصب یک نرمافزار نیست؛ یک فرآیند مستمر است. اگر به دنبال ارتقای امنیت شبکه هستید، باید نگاه لایهای داشته باشید، Endpoint را جدی بگیرید و تنظیمات را متناسب با ریسک سازمان خود شخصیسازی کنید.