وقتی درباره تحول زیرساختهای دفاع دیجیتال صحبت میکنیم، اغلب ذهنها به سمت فایروالهای نسل جدید، سامانههای تشخیص نفوذ و هوش مصنوعی میرود. اما سؤال جدیتر این است: آینده امنیت سایبری چگونه در برابر حملات زنجیره تأمین، باج افزارهای چندمرحلهای و تهدیدات مبتنی بر هویت تابآور میماند؟ پاسخ کوتاه این است: با بازنگری در «اعتماد». پاسخ دقیقتر، به معماریهای غیرمتمرکز و مدلهای اجماع بازمیگردد.

مدلهای سنتی امنیت، بر اساس «محیط قابل اعتماد داخلی» طراحی شدند. اما امروز مرز شبکه محو شده است. کارکنان از خانه کار میکنند، سرویسها در چند ابر عمومی توزیع شدهاند و API ها به شرکای تجاری متصلاند. در چنین شرایطی، اگر یک سرور احراز هویت مرکزی از دسترس خارج شود، بوی تلخ بحران را میتوان حس کرد؛ تماسهای پشتسرهم، صدای نوتیفیکیشنهای هشدار، و تیم عملیاتی که زیر فشار زمان نفس میکشد.

در این نقطه، معماریهای توزیعشده وارد میدان میشوند. اگر دادههای حساس لاگ، هشهای فایلهای سیستمی یا حتی سیاستهای دسترسی بهصورت تغییرناپذیر و توزیعشده ذخیره شوند، مهاجم برای پاککردن ردپا یا دستکاری شواهد باید همزمان اکثریت گرهها را کنترل کند؛ کاری که از نظر عملیاتی و اقتصادی بهمراتب دشوارتر است.

اینجا نخستین نشانههای تأثیر فناوری بلاک چین در لایه حاکمیت داده نمایان میشود.

آنچه در این مطلب برنا مشاهده خواهید کرد:

معماری بلاکچین و بازتعریف اعتماد در زیرساختهای سازمانی

بلاکچین بر سه اصل فنی استوار است: توزیعشدگی، اجماع و تغییرناپذیری. در یک شبکه مبتنی بر این معماری، هر تراکنش پس از تأیید اکثریت گرهها ثبت میشود و با استفاده از توابع هش رمزنگاریشده (مانند SHA-256 یا Keccak-256) به بلوک قبلی متصل میگردد. نتیجه، زنجیرهای از داده است که دستکاری آن بدون جلب توجه تقریباً ناممکن میشود.

در محیطهای سازمانی، کاربرد عملی این فناوری معمولاً در قالب شبکههای مجاز پیادهسازی میشود؛ جایی که گرهها متعلق به واحدهای مختلف یک سازمان یا شرکای تجاری معتبر هستند. برای مثال:

- ثبت تغییرات پالیسیهای فایروال به صورت هششده روی زنجیره

- نگهداری اثرانگشت دیجیتال (Hash) فایلهای حیاتی سرورها

- ثبت رویدادهای احراز هویت سطح بالا

در یکی از پروژههای ارزیابی امنیت شبکه برای یک شرکت لجستیکی، مشاهده کردیم که مهاجم پس از دسترسی اولیه، لاگهای سرور را دستکاری کرده بود. اگر هش لاگها بهصورت دورهای روی یک بستر بلاکچین داخلی ثبت میشد، کوچکترین تغییر در فایلها فوراً آشکار میگردید. همین تجربه عملی، دیدگاه مرا نسبت به آینده امنیت سایبری عمیقتر کرد: تمرکز بر «قابلیت اثبات صحت» بهجای صرفاً «جلوگیری از نفوذ».

از منظر عملکرد نیز، شبکههای مجاز میتوانند به توان عملیاتی بالای 1000 تراکنش در ثانیه برسند، در حالی که تأخیر تأیید تراکنش در برخی پیادهسازیها کمتر از 2 ثانیه است. این اعداد برای ثبت رویدادهای امنیتی کاملاً قابل قبولاند.

همافزایی با امنیت شبکه، فایروال و سامانههای تشخیص نفوذ

اشتباه رایج این است که تصور کنیم فناوریهای غیرمتمرکز قرار است جایگزین ابزارهای فعلی شوند. در عمل، آنها مکمل هستند. شما همچنان به یک فایروال قدرتمند، سامانه EDR و راهکار SIEM نیاز دارید. اما تفاوت در این است که لایه ثبت و اعتبارسنجی رویدادها میتواند غیرقابلانکار شود.

در سناریوی ایدهآل:

- فایروال رویدادهای بحرانی را به SIEM ارسال میکند.

- SIEM هش رویدادهای سطح بالا را تولید میکند.

- این هش در یک دفترکل توزیعشده ثبت میشود.

به این ترتیب، حتی اگر مهاجم به SIEM نفوذ کند، نمیتواند بدون برجاگذاشتن ردپا، تاریخچه را بازنویسی کند.

در پروژههای سازمانی، این رویکرد بهویژه در صنایع مالی و سلامت اهمیت دارد؛ جایی که الزامات انطباق مانند ISO/IEC 27001 یا GDPR بر قابلیت حسابرسی دقیق تأکید میکنند. وقتی حسابرس خارجی وارد اتاق جلسه میشود و سازمان میتواند صحت لاگها را بهصورت رمزنگاریشده اثبات کند، سطح اعتماد بهطرز محسوسی افزایش مییابد. این همان جایی است که بوی کاغذ گزارشهای چاپ شده با اطمینان فنی در هم میآمیزد.

در چنین معماریای، مفاهیمی مانند امنیت شبکه و امنیت سایبری دیگر صرفاً لایه دفاعی نیستند؛ بلکه به زیرساخت اعتماد تبدیل میشوند. حتی یک توزیع کننده ایست نیز میتواند با ارائه راهکارهای یکپارچه EDR و اتصال آن به بسترهای ثبت تغییرناپذیر، ارزش افزودهای فراتر از آنتیویروس سنتی ایجاد کند.

در این مسیر، هر تصمیم طراحی بر مسیر آینده شرکت امنیت سایبری اثر میگذارد؛ از انتخاب الگوریتم اجماع گرفته تا نحوه مدیریت کلیدهای خصوصی.

آیا بلاکچین نسخه نهایی برای آینده امنیت سایبری است؟

هیچ فناوریای عصای جادویی نیست. شبکههای توزیعشده نیز با چالشهایی مواجهاند:

- مدیریت کلید خصوصی: اگر کلید از دست برود یا سرقت شود، بازیابی دشوار است.

- مقیاسپذیری در حجم بسیار بالای رویدادها

- پیچیدگی پیادهسازی و نیاز به مهارت تخصصی

گزارش 2023 مؤسسه Gartner پیشبینی کرده است که تا سال 2027 بیش از 30٪ سازمانهای بزرگ از نوعی دفترکل توزیعشده برای ثبت تراکنشهای حساس استفاده خواهند کرد؛ اما تنها نیمی از آنها به بلوغ عملیاتی کامل میرسند. این یعنی فناوری جذاب است، اما اجرای موفق آن به معماری دقیق نیاز دارد.

در یک مطالعه موردی واقعی در صنعت انرژی اروپا (منتشرشده در کنفرانس IEEE Security & Privacy 2022)، یک کنسرسیوم چندشرکتی از دفترکل توزیعشده برای ثبت تغییرات پیکربندی تجهیزات صنعتی استفاده کرد. نتیجه، کاهش 35٪ در زمان کشف دستکاریهای غیرمجاز و بهبود قابلتوجه در فرآیند حسابرسی بود. چنین شواهدی نشان میدهد که این رویکرد میتواند نقش مهمی در آینده امنیت سایبری ایفا کند، بهویژه در زیرساختهای حیاتی.

بااینحال، سازمانها باید تحلیل هزینه-فایده انجام دهند. اگر حجم تراکنش کم است و الزامات انطباق سختگیرانهای وجود ندارد، شاید یک معماری سنتی با فایروال لایه کاربرد و مانیتورینگ پیشرفته کافی باشد. اما در محیطهای چندسازمانی و پرریسک، مدل غیرمتمرکز مزیت رقابتی ایجاد میکند.

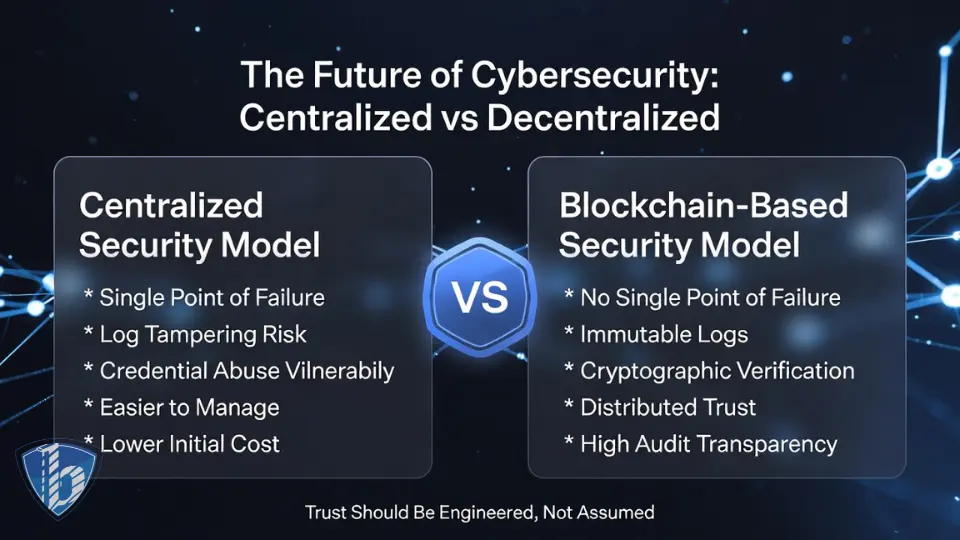

مدل متمرکز در برابر مدل توزیعشده

| شاخص | مدل متمرکز سنتی | مدل مبتنی بر دفترکل توزیعشده |

|---|---|---|

| نقطه شکست واحد | بالا | بسیار پایین |

| قابلیت دستکاری لاگ | در صورت نفوذ ممکن | بسیار دشوار و قابل کشف |

| پیچیدگی پیادهسازی | متوسط | بالا |

| هزینه اولیه | کمتر | بیشتر |

| شفافیت بینسازمانی | محدود | بالا |

این مقایسه نشان میدهد که انتخاب معماری باید بر اساس ریسک، مقیاس و اهداف راهبردی انجام شود. سازمانی که به دنبال تثبیت جایگاه خود در آینده امنیت سایبری است، ناگزیر باید این گزینهها را بهصورت جدی بررسی کند.

پیادهسازی عملی در سازمانها

برای حرکت عملی به سمت این مدل، پیشنهاد میکنم مراحل زیر دنبال شود:

- ارزیابی بلوغ امنیتی فعلی

بررسی وضعیت امنیت شبکه، سیاستهای دسترسی و کیفیت لاگبرداری. - انتخاب موارد استفاده مشخص (Use Case)

برای مثال: ثبت تغییرات فایروال یا مدیریت دسترسی ادمینها. - طراحی معماری آزمایشی (PoC)

راهاندازی یک شبکه محدود با چند گره داخلی. - یکپارچهسازی با ابزارهای موجود

اتصال SIEM، EDR و حتی راهکارهای ارائهشده توسط توزیع کننده eset به بستر جدید. - آموزش و مستندسازی

بدون آموزش، حتی بهترین فناوری هم به نقطه ضعف تبدیل میشود.

در این مسیر، توجه به جزئیات فنی حیاتی است: استفاده از ماژولهای سختافزاری HSM برای نگهداری کلیدها، تعریف سیاست چرخش کلید (Key Rotation)، و جداسازی شبکه گرهها از شبکه عملیاتی اصلی.

چنین رویکردی نهتنها سطح امنیت سایبری سازمان را ارتقا میدهد، بلکه جایگاه آن را در رقابت دیجیتال تثبیت میکند. این همان جایی است که مفهوم آینده امنیت سایبری از یک شعار به یک برنامه عملیاتی تبدیل میشود.

جمعبندی

اگر بخواهیم یک جمله کلیدی را برجسته کنیم، آن این است: آینده متعلق به معماریهایی است که اعتماد را مهندسی میکنند، نه اینکه آن را پیشفرض بگیرند. فناوریهای غیرمتمرکز، در کنار فایروالهای پیشرفته، سامانههای تشخیص تهدید و راهکارهای یکپارچه امنیت شبکه، میتوانند چارچوبی بسازند که در برابر حملات پیچیده امروز تابآور باشد.

سازمانهایی که از اکنون به فکر بازطراحی زیرساخت خود باشند، نهتنها از ریسکهای فعلی میکاهند، بلکه جایگاه خود را در آینده امنیت سایبری تثبیت میکنند. این مسیر نیازمند تحلیل دقیق، انتخاب فناوری مناسب و اجرای مرحلهای است؛ اما نتیجه آن، آرامشی است که در سکوت یک مرکز داده امن شنیده میشود.

در مدیران بشکه برنا، ما این تحول را نه یک ترند، بلکه یک ضرورت میدانیم. زیرا آینده امنیت سایبری با تصمیمهای معماری امروز ساخته میشود، نه با وصلههای موقتی فردا.