سال ۲۰۲۶ تازه آغاز شده است، اما حملات باجافزاری دیگر آن تهدید آشنا و قابل پیشبینی نیستند. مهاجمان با ابزارهای هوش مصنوعی، باج گیری چندلایه و سرعت عمل بیسابقه، زنجیره دفاعی سازمانها را در چند ساعت میشکنند. آنچه تغییر کرده، نه فقط حجم حملات، بلکه ماهیت آنهاست: از رمزنگاری ساده به ترکیبی از سرقت داده، تهدید انتشار عمومی و حتی حملات DDoS همزمان.

سازمانها غافلگیر میشوند چون هنوز به همان ابزارهای قدیمی تکیه دارند، در حالی که مهاجمان یک قدم جلوتر حرکت میکنند. ما در این مطلب بررسی می کنیم که چه تحولاتی رخ داده، چرا بسیاری از مدیران هنوز شوکه میشوند و مهمتر از همه، چه کارهایی میتوانید همین امروز انجام دهید تا در موقعیت بعدی، غافلگیر نشوید.

آنچه در این مطلب برنا مشاهده خواهید کرد:

تحول پنهان حملات باجافزاری

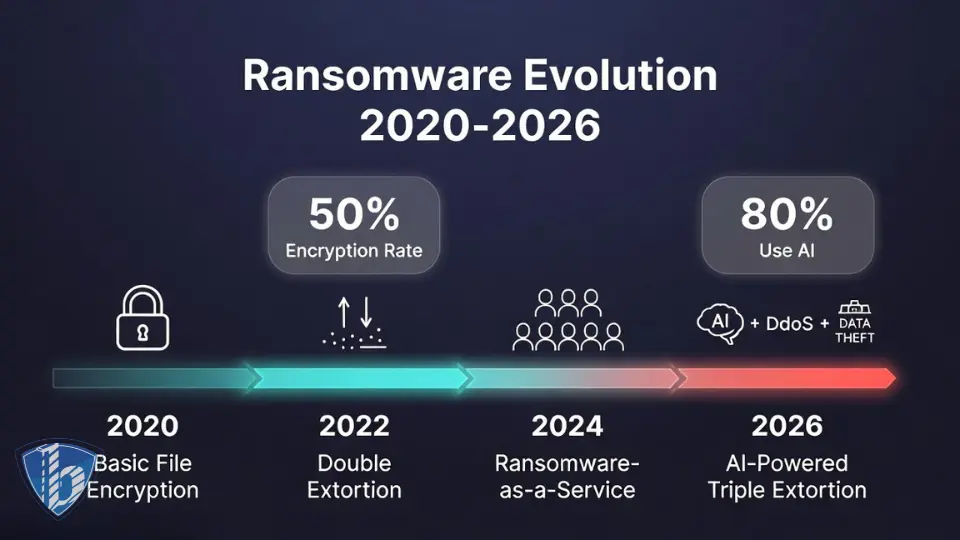

اگر به عقب برگردید، حملات باجافزاری دهه گذشته بیشتر شبیه به یک قفل مکانیکی بودند: فایلها رمزنگاری میشدند، پیام پرداخت ظاهر میشد و کار تمام. اما در ۲۰۲۶، این حملات به یک ماشین هوشمند تبدیل شدهاند. گزارش Sophos State of Ransomware ۲۰۲۵ نشان می دهد که نرخ رمزنگاری دادهها به پایینترین سطح ششساله رسیده است: فقط ۵۰ درصد موارد. به نظر خوب میآید؟ نه. چون ۲۸ درصد از همان موارد رمزنگاریشده، همراه با سرقت داده بوده و ۶ درصد به باجگیری خالص بدون رمزنگاری تبدیل شدهاند. مهاجمان حالا داده را میدزدند، تهدید به انتشار میکنند و اگر لازم شد، سرویس DDoS را هم فعال میکنند.

این تغییر، نتیجه مدل RaaS است. گروههای اصلی مانند Qilin با بیش از ۱۱۳۹ حمله در دوازده ماه گذشته، یا Akira که هر دو پلتفرم ویندوز و لینوکس را هدف قرار میدهد، کد را به وابستهها میفروشند. وابستهها فقط کافی است یک نقطه ورود پیدا کنند.

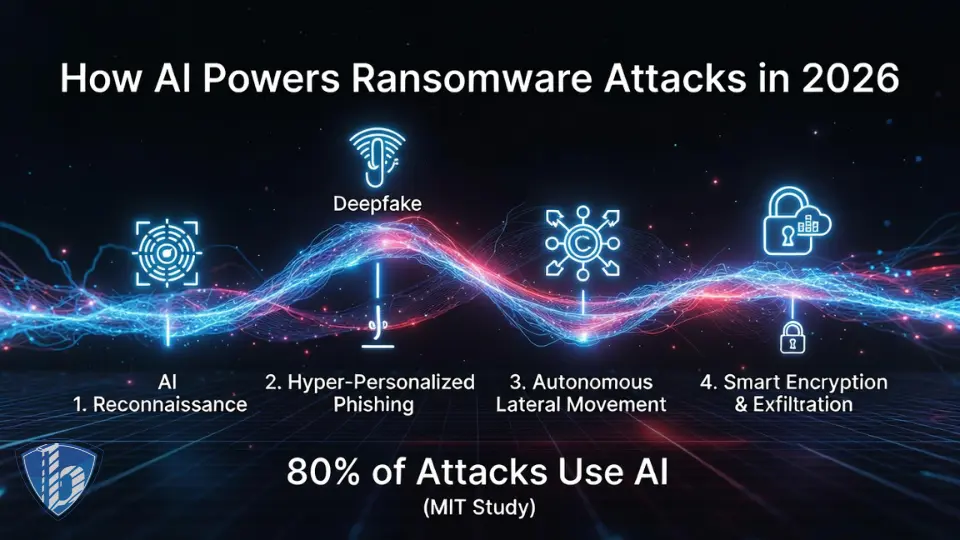

هوش مصنوعی همهچیز را سریعتر کرده: طبق مطالعه MIT روی ۲۸۰۰ حادثه در ۲۰۲۵، ۸۰ درصد حملات باج افزاری از ابزارهای AI برای تولید ایمیل فیشینگ شخصیسازیشده، دور زدن CAPTCHA یا حتی نوشتن کد polymorphic استفاده کردهاند. تصور کنید مهاجم با یک deepfake صوتی، کارمند کمک دسک را قانع میکند رمز را ریست کند. صدای آشنا، لهجه درست، جزئیات شخصی، هیچ انسانی نمیتواند تشخیص دهد.

در یکی از پروژههای اخیرمان، دیدیم که مهاجم فقط با بهرهبرداری از یک آسیبپذیری zero-day در ابزار remote access، در کمتر از ۴۵ دقیقه به شبکه لترال حرکت کرد و ۷۰ درصد دادهها را exfiltrate کرد. هیچ آلارم واضحی نبود؛ فقط لاگهای کوچک که کسی متوجهشان نشد. این همان چیزی است که سازمانها را غافلگیر میکند: حمله دیگر با صدای بلند نمیآید؛ مثل سایهای میخزد.

هوش مصنوعی در خدمت مهاجمان

یکی از بزرگترین تغییرات ۲۰۲۶، ورود گسترده هوش مصنوعی به هر مرحله حمله است. مهاجمان دیگر منتظر اسکریپت دستی نیستند. AI reconnaissance را اتوماتیک میکند، credentialهای دزدیدهشده را تحلیل میکند و payload را طوری تنظیم میکند که EDRهای معروف را دور بزند. ابزارهایی مثل EDR killers حالا استاندارد شدهاند؛ فرآیندهای دفاعی را kill میکنند و سپس encryption را شروع میکنند.

طبق آمار VikingCloud، بهرهبرداری از VPN و edge devices در ۲۰۲۵ هشت برابر شده و میانگین زمان remediation ۳۲ روز است. چرا؟ چون مهاجمان با AI، نقاط ضعف را در ثانیه پیدا میکنند. در گزارش Bitsight، تعداد کل حملات باجافزاری در سهماهه چهارم ۲۰۲۵ نسبت به سهماهه سوم جهش چشمگیری داشته و Qilin پیشتاز بوده. ایالات متحده با ۴۰۶۹ حمله (۳۴.۸ درصد کل جهانی) همچنان هدف اصلی است، اما آسیا و اروپا هم عقب نیستند.

این سرعت، حس واقعی غافلگیری را ایجاد میکند. وقتی در اتاق فرمان، ناگهان همه صفحهها قرمز میشوند و سیستمها یکییکی آفلاین میشوند، بوی قهوه سردشده در هوا میپیچد، صدای زنگ تلفنهای مدیران بلند میشود و دستها روی کیبورد یخ میزنند. تجربهای که برای بسیاری از تیمهای IT در ۲۰۲۵ تکرار شد و در ۲۰۲۶ ادامه دارد.

چرا سازمانها هنوز غافلگیر میشوند؟

غافلگیری اصلی از اینجا میآید: سازمانها فکر میکنند «ما که آنتیویروس داریم، فایروال داریم». اما واقعیت این است که ۴۰.۲ درصد قربانیان Sophos، کمبود تخصص را عامل اصلی دانستهاند. ۴۰.۱ درصد هم گفتهاند شکافهای امنیتی ای داشتهاند که از وجودشان بیخبر بودند. ۳۹.۴ درصد هم نیروی کافی نداشتهاند.

امنیت شبکه امروز دیگر فقط نصب دستگاه نیست؛ نیاز به segmentation مداوم، zero-trust و نظارت ۲۴/۷ دارد. بسیاری هنوز patchهای حیاتی را به تعویق میاندازند یا به ابزارهای third-party بدون نظارت کافی تکیه میکنند. در حمله به Marks & Spencer در آوریل ۲۰۲۵، مهاجمان Scattered Spider با social engineering روی یک ارائهدهنده third-party وارد شدند، NTDS.dit را دزدیدند و با DragonForce رمزنگاری کردند. نتیجه؟ اختلال در سفارشات آنلاین به مدت هفتهها و هزینه حدود ۳۰۰ میلیون پوند.

در حمله DaVita در همان سال، گروه Interlock با spear-phishing وارد شد، دادههای ۲.۷ میلیون بیمار را exfiltrate کرد و بخشهایی از شبکه آزمایشگاهی را رمزنگاری کرد. مراقبت از بیماران ادامه یافت، اما اعتماد عمومی و هزینههای قانونی سنگین شد. این موارد واقعی نشان میدهند که غافلگیری از «نبودن حمله» نیست؛ از «نبودن آمادگی برای حمله هوشمند» است.

آمارهایی که نمیتوانید نادیده بگیرید

برای درک بهتر مقیاس، نگاهی به جدول مقایسهای بیندازید (بر اساس گزارشهای Sophos، VikingCloud و Varonis ۲۰۲۵-۲۰۲۶):

| معیار | ۲۰۲۴ | ۲۰۲۵-۲۰۲۶ (پیشبینی/گزارش) |

|---|---|---|

| تعداد حملات گزارششده عمومی | حدود ۴۹۰۰ | بیش از ۷۲۰۰ (افزایش ۴۷٪) |

| نرخ رمزنگاری داده | ۷۰٪ | ۵۰٪ (پایینترین در ۶ سال) |

| میانگین پرداخت باج (median) | ۲ میلیون دلار | ۱ میلیون دلار (کاهش ۵۰٪) |

| هزینه recovery (بدون باج) | ۲.۷۳ میلیون دلار | ۱.۵۳ میلیون دلار (کاهش ۴۴٪) |

| درصد حملات با AI | – | ۸۰٪ (MIT) |

| بیشترین بخش هدف | بهداشت | بهداشت + دولت + تولید |

این اعداد نشان میدهند که هرچند پرداختها کمتر شده، حجم و پیچیدگی افزایش یافته. ۸۸ درصد SMBها در ۲۰۲۵ حداقل یک breach راندهشده توسط باجافزار تجربه کردهاند و ۷۵ درصد گفتهاند اگر حمله کنند، قادر به ادامه کار نیستند.

درسهای تلخ ۲۰۲۵ که در ۲۰۲۶ تکرار میشوند

مورد اول: Marks & Spencer (آوریل ۲۰۲۵) این غول خردهفروشی بریتانیا با بیش از ۱۴۰۰ فروشگاه، از طریق social engineering روی third-party وارد شد. مهاجمان دادههای دامنه را دزدیدند، سرورها را رمزنگاری کردند و عملیات آنلاین را برای هفتهها مختل کردند. ضرر عملیاتی حدود ۳۰۰ میلیون پوند، کاهش ارزش سهام بیش از یک میلیارد پوند. نکته کلیدی: حمله از بیرون شبکه اصلی نبود؛ از زنجیره تامین شروع شد. بسیاری از سازمانهای ایرانی که با تامینکنندگان خارجی کار میکنند، دقیقاً همین آسیبپذیری را دارند.

مورد دوم: DaVita (آوریل ۲۰۲۵) ارائهدهنده خدمات دیالیز با هزاران مرکز، هدف Interlock قرار گرفت. مهاجمان با spear-phishing، به دیتابیس آزمایشگاهی دسترسی پیدا کردند، دادههای ۲.۷ میلیون نفر (اطلاعات بالینی، دموگرافیک، حتی کد مالیاتی) را دزدیدند و بخشهایی را رمزنگاری کردند. مراقبت بیماران متوقف نشد، اما موج شکایتهای قانونی و هزینههای forensics سنگین شد. این حمله نشان داد که حتی وقتی عملیات حیاتی ادامه دارد، حملات باجافزاری میتوانند reputation را نابود کنند.

این دو مورد واقعی، نه داستانهای خیالی، دقیقاً همان چیزی هستند که در ۲۰۲۶ تکرار میشوند اگر سازمانها فقط به «امنیت سایبری» سطحی بسنده کنند.

تکنیک های نوظهور ۲۰۲۶ که باید بلافاصله بشناسید

- Triple Extortion: رمزنگاری + سرقت داده + تهدید DDoS یا تماس با مشتریان.

- Insider Recruitment: مهاجمان حالا gig workerها یا کارمندان ناراضی را با پول جذب میکنند.

- Cloud and OT Targeting: حمله به محیطهای ابری و سیستمهای کنترل صنعتی (ICS) که قبلاً کمتر هدف بودند.

- EDR Evasion با AI: payload هایی که رفتار خود را تغییر میدهند تا از تشخیص فرار کنند.

لیست چک سریع برای ارزیابی ریسک:

- آیا backupهایتان air-gapped و immutable هستند؟

- آیا multi-factor authentication روی همه حسابهای privileged فعال است؟

- آیا تیمتان آموزش منظم ضد-fishing با شبیهسازی AI دارد؟

- آیا segmentation شبکهتان zero-trust است؟

اگر به حتی یکی «خیر» گفتید، زمان اقدام رسیده.

چگونه در ۲۰۲۶ غافلگیر نشوید

برای مقابله، نیاز به لایهبندی دفاع دارید. اول، امنیت شبکه را جدی بگیرید: پیادهسازی zero-trust architecture، نظارت مداوم با SIEM پیشرفته و تست نفوذ منظم. دوم، ابزارهای endpoint قوی انتخاب کنید. بسیاری از مشتریانمان با خرید آنتی ویروس نسل جدید، لایه اول دفاع را تقویت کردهاند.

آنتی ویروس ESET یکی از گزینههای اثباتشده است که در محیطهای سازمانی، تشخیص رفتاری عالی دارد و با تهدیدهای AI-powered خوب کنار میآید. در پروژههای اخیر، دیدیم که ترکیب آن با راهکارهای sandboxing، نرخ تشخیص را به بالای ۹۸ درصد رسانده. همچنین برای تقویت کلی امنیت سایبری، میتوانید از خرید آنتی ویروس مناسب شروع کنید و سپس به سمت managed detection and response (MDR) بروید.

سوم، آموزش انسانی: کارکنان باید deepfake را تشخیص دهند، نه فقط ایمیلهای مشکوک. چهارم، backup استراتژیک: ۳-۲-۱ rule با immutable copies. و در نهایت، همکاری با شرکتی مثل مدیران بشکه برنا که راهکارهای سازمانی امنیت شبکه و امنیت سایبری یکپارچه ارائه میدهد – از مشاوره تا پیادهسازی و پشتیبانی ۲۴/۷.

در یکی از موارد، بعد از پیادهسازی این لایهها، سازمانی که قبلاً در معرض خطر بالا بود، در تست شبیهسازی حمله، مهاجم را در کمتر از ۲۰ دقیقه متوقف کرد. حس پیروزی وقتی آلارمها درست کار میکنند و تیم آرامش دارد، غیرقابل توصیف است.

جمعبندی

حملات باجافزاری در ۲۰۲۶ دیگر یک احتمال نیستند؛ یک واقعیت هوشمند و چندلایهاند. آنچه تغییر کرده، سرعت، هوش و لایههای باجگیری است. غافلگیری سازمانها از کمبود آمادگی فنی و انسانی میآید. اما با آگاهی، ابزارهای درست مثل آنتی ویروس ESET و تقویت امنیت شبکه، میتوانید جلوتر از مهاجمان باشید.

اگر سازمان شما هنوز فقط به آنتیویروس قدیمی تکیه دارد یا backupهایش تست نشده، امروز تماس بگیرید. در مدیران بشکه برنا، ما هر روز با این تهدیدها دستوپنجه نرم میکنیم و راهکارهای واقعی ارائه میدهیم. برای اطلاعات بیشتر درباره امنیت سایبری و خدمات ما، همین حالا اقدام کنید. آینده شبکهتان را خودتان بسازید، نه مهاجمان.

منابع و مراجع

تیم امنیت سایبری مدیران شبکه برنا با استفاده از تحلیلهای دقیق و گزارشهای رسمی منتشرشده از سوی نهادهای معتبر بینالمللی، این مطلب را تهیه و تدوین کرده است.