آنچه در این مطلب برنا مشاهده خواهید کرد:

مایکروسافت با لغو بیش از ۲۰۰ گواهی دیجیتال، کمپین باجافزار Rhysida را مختل کرد

به تازگی کمپانی مایکروسافت اعلام کرد، در اقدامی گسترده توانسته یکی از کمپینهای فعال گروه Vanilla Tempest که با نامهای Vice Spider و Vice Society نیز شناخته میشود را متوقف کند. این گروه در حال استفاده از گواهیهای دیجیتال جعلی برای امضای بدافزارها و انتشار نصبکنندههای تقلبی Microsoft Teams بوده است، که هدف نهایی آنها نفوذ از طریق باجافزار Rhysida در شبکه بوده است.

هدف حمله و روش انتشار

گزارشها نشان میدهد مهاجمان با استفاده از تبلیغات آلوده و آلودهسازی نتایج جستوجو(SEO Poisoning)، نسخههای جعلی از Microsoft Teams را در وبسایتهایی با دامنههایی مانند teams-download.buzz و teams-install.run منتشر کردهاند.

کاربران هنگام جستجوی عبارتهایی مانند “Teams download” به این سایتها هدایت شده و فایل نصبی با نام مشابه فایل اصلی مایکروسافت (MSTeamsSetup.exe) دریافت مینمایند.

این فایل جعلی پس از اجرا، یک Loader را فعال کرده که نسخهای از بدافزار Oyster را دانلود و نصب مینماید (Backdoor) که در ادامه مسیر برای استقرار باجافزار Rhysida مورد استفاده قرار میگیرد.

جزئیات فنی حمله

تحقیقات مایکروسافت نشان میدهد گروه Vanilla Tempest از اوایل سپتامبر ۲۰۲۵ شروع به انتشار فایلهای مخرب خود با گواهیهای معتبر کرده است. این گواهیها از سرویسهای امضای شناختهشده مانند DigiCert، GlobalSign، SSL.com و Trusted Signing صادر شده بودند تا فایلها قانونی بهنظر برسند.

برای مقابله با این تهدید، مایکروسافت بیش از ۲۰۰ گواهی دیجیتال جعلی یا سوء استفاده شده را لغو (Revoke) کرده تا از اعتبارسنجی فایلهای امضاشده توسط مهاجمان جلوگیری شود.

بدافزار Oyster

بدافزار Oyster که در برخی منابع با نامهای Broomstick و CleanUpLoader نیز شناخته میشود، از اواسط سال ۲۰۲۵ در کمپینهای باجافزاری فعال بوده است. این بدافزار پس از نفوذ به سیستم قربانی، با ایجاد ارتباط با سرور فرمان و کنترل (C2)، امکان اجرای دستورات از راه دور، دانلود ابزارهای اضافی و در نهایت اجرای Rhysida را فراهم میکند.

شاخصهای فنی

دامنههای مخرب شناسایی شده:

فایل مشکوک:

- MSTeamsSetup.exe

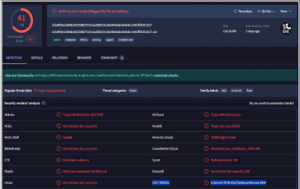

هش شناساییشده (SHA256):

- 32b0f69e2d046cb835060751fcda28b633cbbd964e6e54dbbc1482fff4d51b57

نامهای شناسایی در موتورهای ضدبدافزار:

- براساس بررسی تیم فنی و پشتیبانی شرکت مدیران شبکه برنا، راهکار ESET این فایل را با نام زیر شناسایی مینماید:

- A Variant Of Win64/ShellcodeRunner.BKM

گواهیهای جعلی مرتبط با:

- DigiCert

- GlobalSign

- SSL.com

- Trusted Signing

تأثیر و واکنش مایکروسافت

به گزارش مایکروسافت، این اقدام باعث شد بدافزارهای امضاشده توسط Vanilla Tempest بهراحتی قابل شناسایی و مسدودسازی شوند. با این حال کارشناسان هشدار دادهاند که مهاجمان احتمالاً با گواهیهای جدید و تاکتیکهای متفاوتی به فعالیت خود ادامه خواهند داد.

توصیههای امنیتی برای سازمانها

- نرمافزارهای کاربردی را تنها از وبسایت مایکروسافت و یا وبسایتهای معتبر دریافت نمایید.

- دامنههای اعلام شده و مشکوک را در سطح شبکه مسدود نمایید.

- Hash فایلهای اجرایی را پیش از اجرا بهواسطه راهکارهای امنیتی موجود در شبکه اسکن نمایید. (جهت اطلاع از چگونگی انجام این کار با تیم فنی و پشتیبانی شرکت مدیران شبکه برنا در ارتباط باشید.)

- همواره گواهینامههای سیستمعامل را بررسی و بروزرسانی نمایید.

- آموزش کاربران شبکه مبنی بر آگاهیرسانی امنیتی و همچنین محدودسازی دسترسی کاربران در جهت استفاده از وب و نصب نرمافزار را در دستور کار سازمان قرار دهید.

جمعبندی

این گزارش نشان داد که حتی گواهیهای دیجیتال معتبر نیز میتوانند به ابزاری برای فریب کاربران و عبور از سیستمهای امنیتی تبدیل شوند. اقدام اخیر مایکروسافت در لغو گواهیهای جعلی، یک گام مهم در مقابله با زنجیرهی توزیع باجافزار Rhysida محسوب میشود، اما کارشناسان هشدار میدهند موج بعدی حملات با روشهای جدید و گواهیهای تازه امضا شده در راه است.

پیشنهاد شرکت مدیران شبکه برنا جهت امنسازی شبکه در سطح ایستگاههای کاری استفاده از راهکارهای نوین Eset Inspect جهت تحلیل دادههای سازمانی در جهت دفع حملات هدفمند و مدیریت دادههای حساس سازمانی بواسطه ابزارهای پیشرفته DLP Safetica میباشد. شما میتوانید با استفاده از ابزارهای امنیتی معتبر و نوین در زمینه امنیت سایبری، ریسکهای امنیتی در سطح شبکه را به حداقل برسانید. فراموش نکنیم تنها خرید محصولات امنیتی ملاک نبوده و همواره محصولات امنیتی را از نمایندگیهای رسمی محصولات خریداری نمایید.

با ما امن بمانید.